Windows Server

Sommaire

1. Généralités

- DNS

- Espaces de noms de domaines

2. Active Directory

- Stratégies de groupes

3. Services Windows Server

- Exchange

- Terminal server

- Serveur RAS (routeur)

- Service FTP/HTTP

- Relations d'approbation

- Serveur DHCP

4. DFS (Distributed File System)

- Manipulations diverses

- Migration 2003 32 bits vers 2008 R2 64 bits :

5. Déploiement d'un clone (2008)

6. Partage et sécurité

- Audit

7. Outils divers et services utiles

8. Windows server 2012

9. A voir

10. EFS

Les "windows server" sont des système d'exploitation destinés aux serveurs. Ils sont basés sur les système d'exploitation desktop (par exemple, windows server 2003 est basé sur XP, 2008 est basé sur vista, 2012 est basé sur Windows 8), on y retrouvera donc des interfaces et des architectures similaires. Une version gratuite, fonctionnelle 180 jours, est disponible sur le site de microsoft

Windows server s'appuie sur le protocole TCP/IP pour les ouvertures de session, services de fichier, d'impression. Il supporte également les protocoles IPX/SPX, NetBEUI (Netbios Enhanced User Interface), AppleTalk, DLC, IrDa (Infrared Data association). On peut ajouter un supprimer des protocoles selon nos besoins, l'ordre d'installation détermine la propriété du protocole. Il est possible d'avoir un ordre différent sur différentes interfaces.

* Winsock (Windows Socket) est une bibliothèque microsoft servant d'interface entre les applications et TCP/IP.

* NetBT est une interface vers NetBIOS.

* TDI (Transport Driver Interface, interface du pilote du transport)est une interface générale vers de nombreux protocoles de transport (dont TCP/IP, NetBIOS et Appletalk).

* NDIS (Network Driver Interface Specification) est une interface entre les drivers des cartes réseau et les protocoles de la couche réseau.

* SMB (Server Message Block) est un protocole de haut niveau de commandes entre client et serveur. Il permet notamment le partage de fichiers et d'imprimante ("samba" est une implémentation libre de SMB qu'on retrouve sur d'autres OS).

Services TCP/IP disponibles sous windows : DHCP, WINS (Windows Internet Naming Service serveur de nom utilisant Netbios pour associer nom Netbios/adresse ip, obsolète car ne pouvait gérer qu'une entité locale, c'est à dire pas de nom.priv. WINS utilisait netbios mais netbios n'a pas besoin de WINS.), NetBIOS, DDNS, PPP (Point-to-Point Protocol, utilisé dans les connexions internet pour particuliers à la place de ethernet car il permet l'authentification et la compression des données), SLIP (remplacé par PPP), PPTP (Point to point Tunneling Protocol) et L2TP (Layer 2 Tunneling Protocol) pour des circuits virtuels vers LPR et LPD, SNMP (Simple Network Management Protocol, gère les équipements réseau à distance, supervise, diagnostique), RPC (permet l'appel de fonction sur un ordinateur distant, explication, Document intéressant sur RPC), WAN, IIS (Internet Information Services, logiciel FTP, SMTP, HTTP de microsoft), finger (finger + courriel permet d'obtenir des informations du type nom, numéro de téléphone etc), client TFTP, rsh (envoie une commande à distance), rexec (pareil que rsh mais avec mot de passe), rcp (remote copy), telnet. On trouve également des outils comme Microsoft Network Monitor (équivalent de wireshark).

Outils de dépannage : ping, arp (affiche la correspondance entre IP et MAC, arp -a), ipconfig, pathping, route (affiche/modifie la table de routage), netstat (netstat -a pour lister les connexions actives), hostname (retourne le nom Netbios), tracert (affiche chaque routeur traversé vers la destination - en faisant un ping avec un ttl de plus en plus long jusqu'à la destination), nslookup (permet de tester les serveurs dns).

Liens :

Des cours de l'université de Franche-Comté sur 2003 sur 2008

DNS (Domain Name System) est un service pour faire correspondre un nom de domaine ou un service avec plusieurs autres informations (notamment l'adresse IP). C'est le service de résolution obligatoire pour les domaines Active Directory depuis server 2003 (autrefois, on utilisait WINS). Pour résoudre un nom, on peut aussi utiliser un fichier texte qui met en correspondance ip et nom, dans %systemroot%system32driversetchosts. A noter qu'il existe également le fichier lmhosts.sam, qui associe nom Netbios et ip. Utilise UDP 53, dans certains cas rares TCP 53.

Zone primaire : possède les enregistrements et peut les modifier. En général on ne le montre pas sur le réseau public.

Zone secondaire : copie de la zone primaire, uniquement pour répondre aux requêtes des clients, ne peut pas modifier les enregistrements.

Délégation : imaginons qu'on est le gérant de "fr". On peut déléguer "test" dans la zone "fr" à un autre serveur dns.

chat.commu.fr est un FQDN (Fully Qualified Domain Name), c'est à dire la position absolue du noeud (jusqu'à la racine) dans l'arborescence DNS. Par convention, on rajoute un point final pour indiquer qu'il s'agit d'un absolu "chat.voila.fr.". Le point est la racine, "fr" est le nom de domaine de premier niveau, "voila" est le nom de domaine de second niveau, "chat" le nom de domaine de troisième niveau.

Il y a 13 adresses de serveurs DNS au niveau du domaine racine, de "a.root-servers.net" à "m.root-servers.net" (voir la liste, m.root-servers.net peut désigner plusieurs serveurs à la fois). Les adresses des serveurs racines sont sous widows server dans %systemroot%/system32/dns/cache.dns. Les serveurs juste sous le serveur racine (fr, net, com...) sont les DNS de premier niveau.

Exemple :

Un PC veut aller sur "mail.test.com".

A) Tout d'abord, on vérifie si l'adresse n'est pas connue dans son fichier host ou son cache (ipconfig /displaydns). S'il ne connait pas l'adresse, le processus continue.

B) Ensuite, on demande au serveur DNS qu'on peut avoir spécifié quand on a configuré son IP, par exemple 8.8.8.8 ou au serveur DNS de son fournisseur d'accès. S'il ne connait pas l'adresse (il n'a pas autorité sur cette zone), il va interroger un serveur racine.

C) Le serveur racine renvoie au serveur DNS en B la liste des serveurs DNS ayant autorité sur la zone "fr". B interroge un de ces serveurs.

D) Le serveur "fr" renvoie à B l'adresse des serveurs faisant autorité sur "test.fr". B interroge un de ces serveurs.

E) Le serveur "test" s'occupe aussi de mail.test, il renvoie les infos (dont l'ip de "mail.test.fr") à B.

F) Le serveur en B) renvoie l'ip de "mail.test.fr" à son client.

Un autre exemple en image.

Requête récursive : quand le PC demande à un serveur, que le serveur demande à un autre serveur, que le serveur renvoie au pc.

Requête itérative : Le serveur A demande au serveur B la liste des serveurs ayant autorité sur "fr". Puis le serveur A demande à un de ces serveurs la liste des serveurs ayant autorité sur "voila.fr". Puis le serveur A demande à ces serveurs...

On peut interroger nous-même les serveurs DNS avec "dig + trace (nom de domaine)" sous linux (exemple).

Chaque serveur DNS ne gère que son domaine ou des domaines enfants. Un DNS peut également laisser la gestion d'un domaine enfant à un autre serveur DNS.

Une zone DNS permet de gérer ces enfants : mail.test.com, www.test.com, chat.test.com sont sur le domaine test.com. Elle permet aussi d'indiquer le(s) serveur(s) de mail (on indique leurs priorités les uns par rapport aux autres), l'email de l'administrateur. C'est un fichier texte qui contient des informations sur un domaine, tout ou une partie des noms et adresses des PC du réseau. On peut diviser cette base de donnée en plusieurs zones stockées sur plusieurs serveurs dns. Une zone doit englober un espace de nom de domaines contigu (test.local, compta.test.local).

Un serveur DNS peut très bien posséder plusieurs zones dns.

Qu'est ce qu'un espace de nom de domaine disjoint

On parle d’espace de noms disjoint lorqu’un ou plusieurs ordinateurs membres d’un domaine ont un suffixe DNS (Domain Name Service) principal qui ne correspond pas au nom DNS du domaine Active Directory dont les ordinateurs sont membres. Par exemple, un ordinateur membre qui utilise le suffixe DNS principal corp.fabrikam.com dans un domaine Active Directory nommé na.corp.fabrikam.com utilise un espace de noms disjoint.

Au début d'une zone dns, il faut l'enregistrement SOA (State Of Authority) indiquant le nom de domaine (dupont.com. avec le point à la fin), le type d'enregistrement ("SOA"), le serveur dns principal (qui a autorité sur cette zone, pour lui confirmer que c'est lui quand il viendra visiter), le mail du manager (le @ est remplacé par un point), le numéro de série (date sous le format AAAAMMJJNN -année, mois, jour, numéro de version, par exemple "2013010101"), nombre de secondes suggérées avant de : remettre à jour la zone, réessayer la requête en cas d'échec, faire expirer la zone, temps minimum entre 2 requêtes.

Schéma explicatif 1 sur uw714doc.sco.com

Schéma explicatif 2 sur linux france

Tutorial sur les zones dans Microsoft Server

Explication sur les zones DNS en général

Zone de recherche directe : Trouve l'adresse IP d'un PC dont le nom est fourni au serveur DNS.

Zone de recherche inversée : trouve le nom d'ordinateur du domaine d'après une adresse ip.

Quand on achète un nom de domaine "nom.fr", notre machine est enregistré dans le serveur dns "fr".

Dans windows server, il existe 4 types de zones :

- Intégrée à Active Directory : pas accessible en mode texte, conviennent à des réseaux purement Windows.

- principale standard : ou "primaire". fichier texte créé dans c:WINNTsystm32DNS, on peut y rajouter des noms et IP d'ordinateurs non windows.

- secondaire standard : copie en lecture seul du fichier de la zone principale standard. Si ce dernier est modifié, la copie le sera également. Un serveur configuré avec une zone secondaire aidera le serveur principal.

- Zone stub : (tuto). Zone "allégée". Ne sert qu'à retourner les adresses des serveurs DNS faisant autorité sur cette zone. Ne contient que SAO (State Of Authority), NS (Name Server), ainsi que le minimum d'enregistrement A nécessaire (celui indiquant l'ip du serveur de nom). Ne fait pas autorité sur cette zone. Se met dans une DMZ en général.

Avec Active Directory, on aura une zone un peu spéciale, une "zone primaire répliquée".

Serveur de nom : Des machines qui contiennent des fichiers d'une ou plusieurs zones. Chaque serveur possède un cache mémorisant les dernières correspondances nom⇒ip demandées pour éviter de redemander à tous les serveurs. Ce cache a en général une durée de vie de 60 minutes. Au moins 2 serveurs de noms par domaine, principal et secondaire. Le secondaire fait de la réplication, c'est à dire une copie des fichiers de zones du serveur principale au cas où ce dernier tomberait en panne. La copie peut être complète (Transfert de zone complet) ou partielle, récupérant uniquement les mises à jours (Transfert de zone incrémentiel). Clci droit, propriété sur le fichier de zone pour gérer ça.

DDNS : Dynamic Domain Name System, mise à jour automatique des fichiers de zone, fonctionnant avec DHCP. Dès qu'un nouvel ordinateur reçoit l'ip, il est ajouté au serveur DDNS. Maintenant ça revient au même.

Deux modèles d'environnement réseau :

* Groupe de travail : ensemble de PC en réseau qui partagent leurs ressources. Chacun a sa propre base de donnée avec le nom des utilisateurs, mot de passe, profil. Pas d'administration centralisée.

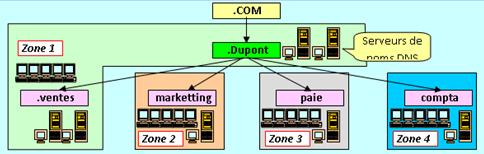

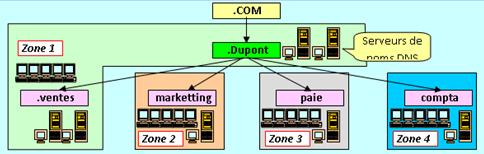

* Domaine Windows : groupe d'ordinateur qui utilisent la même base de données d'annuaire centrale. Il est constitué : d'une unité de réplication, tous les contrôleurs de domaines sont membres de la réplication et reçoivent toutes les 5 minutes les modifications de l'annuaire d'Active Directory ; une limite de sécurité (chaqie domaine dispose de ses paramètres de sécurités) : une unité d'administration (chaque domaine a un administrateur, qui peut administrer ou déléguer à d'autres utilisateurs des tâches administratives). Exemple de structure

Le contrôleur de domaine est un ordinateur qui contient un exemplaire complet de la base de données (Annuaire). Un serveur membre est un serveur qui fait partie du domaine sans être contrôleur. Depuis Windows 2003, il n'y a plus de contrôleur de domaine secondaire, ils sont tous au même niveau (Active Directory est une architecture multi-maître). On parle parfois de secondaire en évoquant la copie, la sauvegarde, du serveur "principal", mais c'est un abus de langage. Un contrôleur de domaine possède le service KDC (Key Distribution Center) servant à distribuer les tickets d'accès aux services réseau via le protocole d'authentification Kerberos. Kerberos permet d'identifier un utilisateur sur l'AD. L'utilisateur obtient un ticket d'accès : il va négocier le fait qu'on est identifié. On obtient des tickets de services pour nous identifier sur le réseau. Pour éviter les aller-retour incessants entre client/ressources/contrôleur de domaine. Ces tickets sont horodatés, donc l'heure est très importante, elle doit être identique dans tout le domaine. Un ticket toutes les quelques minutes.

Les contrôleurs DNS utilisent leur enregistrement DNS pour y mettre leurs enregistrement. Voir la console gestionnaire dns, votre domaine, tcp pour afficher les autres contrôleurs de domaine. Tout ceci est géré par le service client DHCP. Les clients utilisent _ldap._tcp."domaine.com" pour trouver leurs contrôleurs dns.

Différentes types d'enregistrements DNS : A (lien entre un nom et adresse ip d'un périphérique), NS (serveur de nom autorisé), CNAME (lien d'un nom vers un autre nom, un raccourci pour éviter d'avoir à saisir 40 fois l'ip en cas de changements), MX (lien entre un nom de domaine et un serveur de messagerie)...

Tout d'abord, se mettre en ip fixe, soi-même comme serveur DNS (127.0.0.1). Attention, le serveur DNS auxiliaire ne sera interrogé qu'en cas de défaillance du premier, pas en cas d'échec de résolution de la part du premier.

Ajouter un rôle⇒service DNS. Puis, dans la console DNS, nouveau fichier de zone, "nom.priv". Puis clic droit, nouvel hôte.

Le redirecteur conditionnel est utilisé pour rediriger vers des serveurs dns s'il y a demande de domaines spécifiques, typique "entreprise.local", alors qu'un redirecteur redirige toujours en cas d'échec.

Attention, il y a risque de bouclage.

Lors des tests, penser à purger le cache du client et du serveur (clic droit, purger le cache dns).

*

Pour sauvegarder un fichier de zone, on peut le prendre dans : "c:windowssystem32dns". on peut aussi directement modifier le fichier texte ici.

Ne pas avoir sur les clients 2 adresses vers les serveurs DNS à la fois. Pointer sur un seul qui fera redirection vers un autre externe.

Un annuaire contient des informations sur différents objets et liens gérés au niveau du domaine (stocké dans le fichier c:windowsNTDS.DIT). Active Directory est le service d'annuaire sur Windows Server, il utilise le système DNS ainsi que le protocole LDAP (Lightweight Directory Access Protocol, pour s'interfacer avec d'autres service d'annuaire, Novell par ex). Dans l'annuaire stocke les donénes utilisateurs, les imprimantes, les serveurs, les bases de données, les groupes, les ordinateurs et les stratégies de sécurités. Ce sont des objets.

Active Directory permet une administration simplifiée (une modification sur un contrôleur de domaine sera répercutée sur les autres), une évolutivité, une prise en charge des normes ouvertes (DNS, LDAP, HTML pour afficher les résultats), prise en charge de noms standard (addresse@aa, url, UNC -Universal Naming Convention de type domainepartage, URL de type LDAP //domaine/CN=Prénom.OU=org.OU=prod).

Unité d'Organisation : Organisational Unit (OU), un conteneur logique dans lequel on peut placer des objets de son domaine parent. Dans les outils d'administration, un UO ressemble à un dossier dans lequel on déplace des éléments. On peut mettre un UO dans un UO. A ne pas confondre avec des groupes qui sont, eux, des objets (on ne "met pas" dans un groupe, on dit juste "tel utilisateur appartient à tel groupe"). Pour supprimer un UO récalcitrant, voir dans "affichage, fonctionnalités avancées". Il est possible de déléguer l'administration des UO à d'autres groupes (clic droit, délégation de contrôle, utiliser Adminpack ou RSAT sur un poste client pour prendre le contrôleet activer les outils active directory dans ajout de composants windows, on peut aussi faire ça manuellement clic droit sur une UO, sécurité, paramètres de sécurité avancé). Pour voir à qui on a délégué le contrôle, afficher les fonctionnalités avancées de la console "Utilisateurs et ordinateur AD", clic droit sur l'UO, onglet sécurité.

La structure logique de la base d'annuaire AD est constituée de forêt, d'arbres de de domaines et d'OU (qui stockent des objets).

La structure physique permet de représenter l'aspect matériel du réseau, pour configurer et gérer le trafic pour optimiser la réplication, les ouvertures de session et de retrouver facilement les objets.

Il est possible d'arrêter les services Active Directory (dans services.msc ou en utilisant

Profil itinérant :

Un profil itinérant permet de sauvegarder le contenu de "Mes documents" sur un serveur distant. Cela permet de retrouver "mes documents" sur n'importe quel PC du même domaine. Clic droit sur un utilisateur, profil. Ici, renseigner l'adresse du serveur, par exemple 10.0.0.1nomdudossier. Pour vérifier si un profil est itinérant ou non, clic droit sur poste de travail, propriétés (ou panneau de config, système), paramètres avancés, profil des utilisateurs.

On peut aussi créer un profil itinérant à partir de la machine cliente. En tant qu'administrateur, clic droit sur poste de travail, propriétés (ou panneau de config, système), paramètres avancés, profil des utilisateurs, "copier dans" et indiquer une adresse distante.

Arborescence (arbre) :

Une arborescence est un ensemble hiérarchisé entre un ou plusieurs domaines active directory. Le domaine de premier niveau est le domaine parent, les autres sont des domaines enfants. test.com est le parent, bob.test.com un enfant, priv.bob.test.com un autre enfant... Ces trois domaines forment une arborescence (arbre).

Forêt :

Une forêt est un regroupement d'arbres. On peut avoir le domaine "test.com" et le domaine "bob.com" dans la même forêt (liés par une relation d'approbation). La forêt établie une limite de réplication et de sécurité. Même schéma pour toute la forêt : si on met deux domaines dans la même forêt qui n'ont pas le même schéma. Schéma explicatif (afpa) Pluseirus schéma clairs sur technet

Schéma :

La règle régissant la création des objets est dans le schéma de la base de données d'AD. L'objet AD est une instance d'une classe. Une classe est définie dans le schéma active directory (Explication sur les schémas. Le schéma détermine les attributs (nom, mot de passe, membre d'un groupe ou non...), les méthodes (actions que l'on peut faire sur un objet), les classes (utilisateur, groupe, ordinateur...). Il peut permettre par exemple de rendre obligatoire la saisie du prénom. Un seul schéma par forêt donc une seule règle pour tous les objets de la forêt.

Lancer une invite de commande en tant qu'admin ⇒ "regsvr32 schmmgmt.dll", puis executer "mmc", puis ajouter un composant logiciel enfichable, "Schéma Active Directory" pour avoir accès à la console Schéma Active Directory. D'ici, on peut désigner un autre serveur maitre de schéma. L'outil "ADPREP /Forestprep" (disponible sur le cd d'installation 2008R2) permet de préparer une forêt 2000 en ajoutant au schéma les attributs et classes de 2008R2 pour que des serveurs 2008R2 puissent être contrôleurs de domaine. Dans ADSIedit, on peut voir la version du schéma (objectVersion), ou encore en allant dans "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParameters, on en tapant

Catalogue global :

Le catalogue global est un contrôleur de domaine (par défaut, le premier contrôleur installé) qui stocke une copie complète de tous les objets de l'annuaire de son domaine hôte. Si on fait une recherche à l'intérieur d'un domaine, le contrôleur de domaine la résoudra. Si on fait une recherche à l'extérieur, dans un autre arbre, le catalogue global sera interrogé. A chaque ouverture de session le catalogue global est interrogé. Il est conseillé de mettre tous ses contrôleurs de domaines en tant que catalogue global. Pour mettre un serveur en catalogue global, dans la console "Sites et services active directory", clic droit sur son serveur, propriétés, "catalogue global". Explication sur technet

Sessions en cache :

On peut demander à attendre que le réseau soit activé pour qu'on puisse ouvrir une session, dans configuration ordinateur⇒Stratégies⇒Modèles d'administration⇒Système⇒Ouverture de session⇒"Toujours attendre le réseau...". Sinon, sans réseau, les ordinateurs utiliseront les informations de sessions mises en cache pour se connecter.

On peut aussi modifier un paramètre sur le nombre de session en cache (10 ou 25 par défaut) dans "HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrent VersionWinlogon".

Article microsoft sur les sessions active directory en cache2e article

Numéros d'identifications :

Plus d'infos

A chaque utilisateur, groupe ou ordinateur est attribué un SID (sécurity identifier) composé du SID du domaine plus, à la fin, du RID (identifiant relatif). Le SID peut changer, par exemple si l'objet change de domaine. Le SID du compte administrateur se termine toujours par 500.

Il existe pour chaque application un autre numéro qui lui ne changera jamais et sera unique dans la forêt : le GUID.

Pour afficher ces numéros, utiliser la console "ADSI ("ADSIedit.msc"), se connecter au domaine, puis propriétés. On peut aussi faire un clic droit sur un objet dans la console "utilisateurs et ordinateurs", affichage "fonctionnalités avancées", puis propriétés⇒éditeur d'attributs.

DCDIAG permet de faire des diagnostiques sur l'état des domaines.

Site : ensemble de sous réseaux IP reliés entre eux, un site est indépendant d'un domaine (un domaine peut contenir plusieurs sites et un site peut contenir plusieurs domaines). En général, un site = un réseau local. Un site optimise le trafic de réplication. On peut par exemple définir avec quel contrôleur de domaine une machine doit s'authentifier. Chaque site est associé à un sous réseau IP : il faut obligatoirement 2 sous réseaux différents pour configurer 2 sites. Pour créer un site, console "dssite.msc", clic droit sur sites⇒nouveau site, puis créer 2 subnets (nouveau sous-réseau) et les lier au domaine. On peut configurer les horaires, les intervalles de réplication avec le lien inter-site (dossier IP, clic droit sur le lien). On peut utiliser la commande "repadmin /kcc" pour forcer ISTG (Inter Site Topology Generator) pour vérifier la cohérence. On peut aussi forcer la réplication avec un clic droit sur NTDS setting dans le nom du serveur puis "forcer la réplication". En cas déchec, vérifier que les serveurs se pinguent entre eux via leur FQDN).Explication sur technet

USN (update sequence number) : Numéro utilisé pour la réplication d'active directory. C'est un peu le numéro de version du catalogue global. (Bon schéma ici)

Un seul FSMO par domaine, pour s'assurer que la même opération n'est pas faite au même endroit pas 2 serveurs.

Il existe 5 rôles FSMO :

* Emulateur PDC (Primary Domain Controller), qui inscrit des nouveaux domaines dans la forêt, gère le changement de mot de passe utilisateurs... On peut déterminer qui est le maitre CDP (ou le transférer) avec clic droit, "maitres d'opération" dans la console "utilisateurs et ordinateurs active directory". Il s'occupe aussi de synchroniser le temps.

* Maitre RID, qui alloue des pools de numéros d'identification pour identifier les objets (pour éviter qu'on créé 2 objets avec le même numéro en même temps). S'il est injoignable, les objets ne pourront pas être créés. On peut voir qui est le maitre RID (ou le transférer) avec clic droit, "maitres d'opération" dans la console "utilisateurs et ordinateurs active directory".

* Maitre d'infrastructure pour gérer les objets fantômes (objets créés lorsqu'on joint un domaine test.com à test2.com, puis qu'on utilise des objets de test.com dans, par exemple, l'onglet sécurité. Test2.com doit tout de même mémoriser ces objets, même s'ils ne seront affichés nulle part dans son domaine.). On peut voir qui est le maitre RID (ou le transférer) avec clic droit, "maitres d'opération" dans la console "utilisateurs et ordinateurs active directory".

* Maitre d'attribution de noms de domaines, qui vérifie s'il n'y a pas de conflits DNS. On peut voir/transférer le rôle depuis la console "Domaines et approbations Active Directory", clic droit, maitre d'opération.

* Maitre de schéma, qui gère les attributs s'appliquant aux objets (par exemple, obligation d'avoir l'attribut "prénom" chez un utilisateur), les classes, les méthodes (voir plus haut). Il faut être membre du groupe administrateur de schéma pour le modifier.

On peut voir d'un seul coup qui sont les FSMO du domaine avec la commande

Si un FSMO devient indisponible (grosse panne matérielle), il est possible de forcer un autre domaine à prendre le rôle de FSMO. Lancer ntdsutil, taper "roles", taper "connections", "connect to server NomDuServeur", puis "quit" pour revenir au niveau "maintenance". Puis pour saisir les rôles :

Pour transférer un rôle, c'est la même chose en tapant

En cas d'erreur de type "0x20af L'opération FSMO demandée a échoué. Le propriétaire FSMO actuel n'a pas pu être contacté.", lancer un dcdiag, vérifier les pings vers les FQDN.

LDAP :

On peut avoir besoin des chemins LDAP, notamment pour PowerShell. Pour obtenir l'adresse LDAP d'un utilisateur, on peut activer les fonctionnalités avancés dans "utilisateurs et ordinateurs", "propriété", "éditeur d'attributs", ou faire "dsquery user -name nom_utilisateur" ou encore, utiliser ADSI.

Exemple : "CN=DIR_Boss,OU=airclimusers,DC=airclim,DC=com" CN indique l'objet, OU l'unité d'organisation, DC le contrôleur de domaine. On donne le chemin depuis la ressource vers le domaine.

Le logiciel Ldp.exe permet de travailler avec LDAP sur un serveur distant. Connexion ⇒ Se connecter à (nom du serveur) ⇒ lier. Affichaage, arborescence "CN=NomDuSite,CN=Sites,CN=Configuration,DC=NOMDUDOMAINE,DC=PointComPointNetPointFrEtc" Plus d'info. Apache Directory Studio

marche aussi très bien malgré une interface un peu déroutante.

ADSI :

"ADSIedit.msc", éditeur bas niveau active directory. On peut y voir les UO, les groupes, les utilisateurs, les numéros uniques, les chemins LDAP... On peut se servir d'ADSI pour sortir un utilisateur d'un groupe, par exemple (clic droit, propriétés, membres).

Dossier NTDS :

"c:windowsNTDS" contient l'annuaire, la base de donnée est dans "NTDS.dit". Le fichier chk indique le log en cours, les fichiers jrs sont des logs en cas de disque dur plein.

Les stratégies de groupe sont divisées en 2 branches :

*Ordinateur, modifie la branche HKEY_LOCAL_MACHINE de la base de registre, c'est à dire les propriétés de la machine qui se connecte.

*Utilisateur, modifie la branche HKEY_CURRENT_USER de la base de registre, donc les paramètres s'appliquant aux utilisateurs.

Si on utilise qu'une seule des deux branches, on peut désactiver l'autre dans les propriétés de l'onglet stratégie de groupe pour améliorer les performances.

Une stratégie de groupe permet par exemple d'interdire l'invite de commande, interdire la commande exécuter, lancer un script au démarrage, installer un msi...

Pour établir une stratégie de groupe sous 2003 : Clic droit sur une UO, propriétés, stratégie de groupe, nouveau, modifier. Pour s'assurer que la stratégie de groupe sera prise en compte, on peut taper "GPUPDATE /FORCE".

Sous 2008 : lancer "gpmc.msc", dérouler votre domaine pour trouver les UO. Clic droit sur une UO, créer un objet GPO, clic droit dessus, modifier. Ne pas oublier de l'appliquer. Il y a deux GPO appliquées par défaut, les laisser.

Par défaut une stratégie de groupe appliqué à un UO s'applique à ses sous-UO (ses UO enfants). Mettons que l'on ait un UO1 parent et un UO2 enfant : "UO1/UO2". Si on interdit l'affichage d'"exécuter" à l'UO1, UO2 ne pourra pas non plus l'afficher. On peut néanmoins appliquer une stratégie de groupe à UO2 qui contredit celle d'UO1, pour que UO2 puisse quand même afficher "exécuter". On peut aussi carrément bloquer l'héritage en cochant la case idoine dans les propriétés. Mais on peut aussi forcer l'héritage à s'appliquer en cochant "Ne pas passer outre" dans les propriétés de l'UO.

Pour fonctionner, un objet GPO (group policy object) doit être relié à un conteneur (UO, domaine, site..).

Quand il y a plusieurs GPO, celle situé en haut est prioritaire à celle située plus bas.

On peut utiliser les GPO pour activer un script au démarrage : configuration utilisateur, paramètres windows, scripts d'ouverture de session puis renseigner le chemin du script. Exécuter un "GPUPDATE /FORCE". Il y a parfois un délai avant que les scripts se déclenchent, donc essayer plusieurs fois de suite de se loguer si le script ne semble pas se lancer (peut être un problème au niveau de la mise en cache côté client). S'assurer que l'utilisateur a les autorisations nécessaires pour lancer le script. En cas de doute, lancer un script plus simple, par exemple un .bat qui contient "calc.exe".

On peut restreindre une GPO à un seul utilisateur : propriétés, onglet sécurité. Supprimer "tous les utilisateurs". Ajouter l'utilisateur à qui on veut appliquer cette GPO, cocher "appliquer la stratégie de groupe". De la même façon, on peut exclure un utilisateur d'une GPO (en cochant, pour cet utilisateur, "refuser" dans l'onglet sécurité de la propriété de la GPO).

Pour éditer les stratégies de l'ordinateur local : "gpedit.msc".

Affiche les statégies de groupe chez un client : gpresult.

Attention, supprimer la commande exécuter en GPO empêche de taper une adresse réseau local(1.2.3.4) dans l'explorateur windows (mais n'empêche pas d'accéder aux favoris ayant une adresse locale).

Installer un fichier msi (Exemple chez exaoctet.fr) :

Configuration utilisateur ⇒ Paramètre du logiciel ⇒ Installation de logiciel. Clic droit, nouveau, mettre une adresse réseau avec le fichier. Choisir "Attribué" (pour l'installer automatiquement ("installer cette application lors de l'ouverture de session" doit être cochée dans les propriétés), l'option "publier" demande à l'utilisateur de se rendre dans "ajout/suppression de programme, "installer un programme à partir du réseau"). Certains msi refusent de s'installer, par exemple AdobeReader demande une version spéciale du msi. On peut utiliser le client IRC "ClicksAndWhistlesSetup.msi" pour tester, il s'installe bien.

Lorsqu'on supprime un GPO, par défaut on ne supprime que le lien qu'il avait avec une UO. On peut voir la liste des GPO dans "objets de stratégie de groupe" (sous 2008).

Si vous avez le message "Les objets stratégie de groupe n'ont pas été appliqués car ils ont été refusé", peut être que vous avez essayé d'appliquer une GPO "ordinateur" à un utilisateur.

Console dsa.msc.

Best practices :

-Valider la convention de nommage avec l'entreprise.

-Dans le login, mettre une chaine aléatoire pour éviter les attaques par verouillage.

-Créer des modèles de comptes utilisateurs : ce sont des comptes pré-remplis que l'on peut copier coller. Les attributs qui sont copiés sont à indiquer dans le schéma active directory (cocher la case "l'attribut est copié lors de la duplication utilisateur" sur l'attribut).

-Désactiver les comptes au lieu de les supprimer (pour conserver leur SID, sinon, il faudrait une restauration autoritaire avec NTDSUTIL pour les retrouver).

-Monter la valeur du nombre d'essai avant verrouillage de compte (50).

-Pour les comptes de services, "le mot de passe n'expire jamais" (sinon, ils se bloqueront).

-Onglet "appel entrant" pour les VPN.

-Onglet compte, permet de gérer les horaires d'accès pour l'authentification et les ordinateurs auxquels on a le droit de se connecter.

-Quand on affiche les fonctionnalités avancées (affichage), dans l'onglet sécurité on peut voir l'utilisateur "SELF", c'est la personne sur qui on travaille. On peut l'autoriser à modifier ses mots de passes etc.

Sous 2003 : Démarrer⇒outil d'administration⇒Stratégie de sécurité du domaine. Paramètres de sécurité⇒Stratégie des comptes⇒Stratégie de mots de passe.

Sous 2008 r2 : menu démarrer ⇒ Outils d'administrations ⇒ gestion des stratégies de groupes ⇒ déplier la forêt, le domaine, clic droit sur "default domain controller policy", modifier.

Puis configuration de l'ordinateur ⇒ stratégies ⇒ paramètres windows ⇒ paramètres de sécurité ⇒ stratégie de comptes ⇒ stratégie de mot de passe.

Ou bien "executer"⇒"gpmc.msc".

La durée de vie minimale du mot de passe permet d'éviter que les utilisateurs ne changent 24 fois de mots de passe pour pouvoir remettre l'ancien.

Depuis 2008, sur un domaine 2008, on peut avoir plusieurs stratégies différentes pour différents groupes avec "Fine Grained Password Policy".

La réinitialisation de mots de passe n'est pas pareil que le changement de mot de passe (elle peut faire perdre des données chiffrées avec EFS).

Des comptes utilisateurs pour lancer des programmes. Normalement, on utilise Local Service, Network Service, ou Local System, mais on ne peut pas gérer ces comptes en domaine. Les Managed Service Accounts peuvent servir à lancer des services tels que SQL ou Exchange avec pour avantages que les mots de passe sont changés automatiquement, qu'onon ne peut pas se logger avec ou fermer la session. En outre, utiliser un compte utilisateur pour lancer un service est un peu risqué (explication).

Pour créer un managed service account, il faut utiliser PowerShell :

-import-module activedirectory

-New-ADServiceAccount -SamAccountName NomDuCompte -servicePrincipalNames "NomDuCompte/NomDuDomaine" -name NomDuCompte

-Add-ADComputerServiceAccount -identity NomDuPC -serviceaccount NomDuCompte

Install-ADServiceAccount -Identity NomDuCompte

Il devrait apparaitre dans la console "utilisateurs et ordinateurs", dans un dossier "managed service accounts".

Plus de détails sur technet.

Les comptes ordinateurs ont un mot de passe pour s'authentifier sur le domaine (le PC envoie le mot de passe au contrôleur qui compare avec celui de l'annuaire), ils s'ajoutent lorsqu'une nouvelle machine rejoint un domaine mais on peut aussi les créer à l'avance. Si on supprime un compte ordinateur, il faudra, depuis le client, remettre l'ordinateur dans le domaine.

Permettent d'appliquer les GPO au niveau de la configuration ordinateur (à condition de les bouger du dossier par défaut "computers" vers une UO, par exemple "comptable").

Permet également d'interdire à un utilisateur d'utiliser un PC.

Ce ne sont pas des conteneurs, ce sont des objets. Pour mettre un utilisateur dans un groupe dans la console "utilisateurs et ordinateurs", clic droit sur l'utilisateur, ajouter au groupe, ou bien double clic sur ung roupe, onglet membres, rajouter les membres. En powershell "Import-Module ActiveDirectory" puis "Add-ADGroupMember -Identity "NomDuGroupe" -Members "NomDuOuDesLoginsDesMembres"".

Il y a 2 types de groupes : les groupes de distribution (utilisés pour les emails par Exchange pour envoyer des mails à plusieurs personnes) et les groupes de sécurité (pour gérer les droits de partage/sécurité) beaucoup plus couramment utilisés.

3 étendues : groupe locaux de domaine (peut contenir tous les groupes de tous les domaines, utilisable uniquement dans le domaine local, à ne pas utiliser), groupes globaux (ne peut contenir que des groupes de son domaine, utilisables dans tous les domaines), universelle (peut contenir tous les groupes de tous les domaines, utilisables dans tous les domaines, à éviter car surcharge le catalogue global). On peut modifier les étendues après la création des groupes.

Mettons 2 domaines, A et B. Si on veut que l'administrateur de B mette un par un les utilisateurs de A dans un groupe de B pour la sécurité, on utilise les groupes locaux. Si on a un groupe global, l'administrateur de B ajoute juste le groupe pour la sécurité, et de son côté administrateur c'est l'administrateur A ajoutera ses utilisateurs dans le groupe.

Un groupe peut contenir d'autre groupes, éviter trop d'encapsulation pour ne pas affecter les performances.

Des utilisateurs sont pré-intégrés dans windows, comme "opérateurs de sauvegardes" ou "utilisateurs du bureau à distance". Eviter de les utiliser car non-déplaçables avec "ADMT".

Builtin\Administrateurs (comme Admnistrateur mais pas admin sur les machines connectées au domaine), BUILTINOpérateur de sauvegarde (peuvent sauver des fichiers même s'ils n'ont pas accès au dossier dans l'onglet sécurité), Builtin\Opérateurs de Server (modification des paramètres sur le serveur), Builtin\Opérateurs de comptes (modification et création des comptes).

L'onglet "Gérer par" est uniquement administratif, ne donne aucun droit. On indique un utilisateur à contacter par téléphone à propos de ce groupe, par exemple.

NTbackup a été remplacé par Windows Server Backup, qui peut sauver sur une partition dédiée toutes les heures. Il ne sauve que les fichiers modifiés après la dernière sauvegarde. Pas de sauvegarde sur bande possible. Il faut un volume dédié, qui sera formaté en NTFS. Ajouter des fonctionnalités ⇒ Windows Server Backup. Planifier une sauvegarde. Elle sera ajoutée dans le planificateur de tache, dossier "backup" (on peut la lancer manuellement à partir du planification).

Pour les domaines en mode 2003, un objet supprimé était mis en mode "tombstone" pendant 60 à 180 jours durant lesquels il était possible de le récupérer (avec quelques limitations, 5 attributs récupérable, les appartenances aux groupes ne sont pas sauvées). Explications par alexwinner

Pour récupérer un objet tombstone, il faut utiliser LDP.exe. Fichier, connexion à son contrôleur de domaine. Lier comme utilisateur actuel. Dans options⇒contrôle, rajouter "return deleted objects". Puis affichage, arborescence. Saisir "CN=Deleted Objects,DC=NomDuDomaine,DC=com". Les objets supprimés devraient apparaitre à gauche. Clic droit sur l'objet à restaurer, modifier. Taper, dans le nom de l'attribut, "isDeleted", cochez "supprimer", faites "entrer". Tapez "distinguishedName", remplacer, écrivez le chemin LDAP de l'objet (exemple "CN=lichette,OU=airclimusers,DC=airclim,DC=com"), entrer. Puis, cochez "étendu", puis faites exécuter. Un tutorial en anglais sur le sujet Tutorial chez alexwinner

Pour activer la corbeille, il faut un niveau fonctionnel de forêt 2008R2. Monter le niveau fonctionnel avec powershell (pas avec les menus) : "import-module activedirectory", "Set-ADForestMode -Identity NomDuDomaine.com -ForestMode Windows2008R2Forest" puis pour activer la corbeille "Enable-ADOptionalFeature -Identity 'Recycle Bin Feature' –Scope ForestOrConfigurationSet -Target NomDuDomaine". Pour configurer la durée de vie des objets : "Set-ADObject -Identity "CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=NomDuDomaine,DC=com" -Partition "CN=Configuration,DC=NomDuDomaine,DC=com" -Replace:@{"msDS-DeletedObjectLifeTime" = 365}"

Pour lister les objets supprimés : "Get-ADObject -Filter 'isDeleted -eq $true' -includeDeletedObjects".

On peut cibler un objet précis : "Get-ADObject -Filter 'displayName -eq "testsuppr1"' -includeDeletedObjects".

Le cibler peut permettre de le restaurer : "Get-ADObject -Filter 'displayName -eq "testsuppr1"' -includeDeletedObjects|Restore-ADObject "

Plusieurs rôles serveurs (peuvent être divisés entre plusieurs serveurs) :

* Serveur de boîte aux lettres (héberge les boites)

* Serveur d'accès au client (gère les protocoles POP3, IMAP, HTTPS, Outlook Anywhere ainsi que services web, communications entre serveurs et avec les clients)

* Serveur de messagerie unifiée (Private Branche Exchange connecté)

* Serveur de transport HUB (route les messages à l'intérieur de l'organisation exchange)

* Serveur de transport Edge (route vers et depuis l'extérieur, serveur qui s'installe en bordure et qui permet de sécuriser l'infrastructure)

Peut gérer PME/PMI jusqu'à des mega-entreprises, donc très complexe. Il y a beaucoup d'options qu'on utilisera pas si on est en PME, et inversement.

On peut activer des dossiers partagés avec outlook.

Pour installer, il faut que le serveur soit dans un domaine.

Avant d'installer depuis le CD, installer le .NET framework depuis le gestionnaire de rôle, activer le "service de partage de port TCP .NET", et faire quelques installations à faire avec powershell :

Il est conseillé de ne pas avoir sur la même partition le système et la base de donnée (pour éviter qu'elle prenne toute la place en empêche le système de fonctionner). Dans l'idéal, utiliser deux disques. Vous pouvez déplacer la base de données dans "configuration de l'organisation"⇒"boites aux lettres", clic droit, déplacer.

Une fois installé, des liens vers des conseils microsoft sont proposés pour configurer le serveur. Par exemple, installer forefront pour lutter contre les spams.

Dans les fonctionnalités des boites aux lettres, on peut faire en sorte de ne pas utiliser MAPI ou Active Sync chez un client.

En cas d'erreur "Initialization Failed SuppressError $true -CurrentVersion", vérifier que le service "Topologie" est bien lancé, vérifier que l'heure est bonne, se déloguer et se reloguer de sa session.

En cas d'erreur "path not found" avec l'antispam sous exchange, vérifier que les différents services exchanges, partage de fichier et registre à distance sont bien démarrés. Essayer la commande, dans le powershell exchange, get-antispamupdates nomduserveur. Cette erreur n'a pas pu être résolu par ma part, j'ai dû désinstaller forefront.

Si vous avez l'erreur "Does not have permission to send as this sender", vérifier comment vous vous authentifiez en smtp (NTLM, STARTTLS, port 25), si vous avez les autorisations dans exchange (transport hub).

Permet, via l'application bureau à distance (mstsc.exe), d'ouvrir une session sur le serveur. Une fois la session ouverte, elle se comprorte comme une session normale, sur une poste client (sauf qu'elle est hébergée sur le serveur) : les scripts de démarrage s'exécutent, etc. C'est la solution client léger de microsoft. Ne pas confondre avec l'onglet "utilisation à distance" dans "système". En cas de problème avec ce compte une erreur NETLOGON peut survenir chez le client.

Dans windows 2003, ajouter un rôle "terminal server" au serveur, puis une fois installé cliquer sur "ouvrir la configuration des services Terminal Server" de la page gérer votre serveur. Vous pouvez double cliquer sur une connexion pour définir qui aura les droits de s'en servir, quels droits, quelle sécurité, etc.

Pour donner l'autorisation à un groupe de se connecter, il faut le faire à la fois ici (dans les propriétés de la connexion), onglet autorisation. Si ça ne marche pas, aller dans "gpedit.msc"⇒"configuration ordinateur"⇒Paramètres windows"⇒"Paramètres de sécurité"⇒"Stratégies locales"⇒Attribution des droits utilisateurs" puis ajouter les groupes dans "Autoriser l'ouverture de session par les services terminal server". Enfin, il faudra mettre les utilisateurs dans les groupes voulus (clic droit sur un utilisateur, "ajouter à un groupe"). Noter que pour du helpdesk, on peut contrôler les bureaux à distance (depuis un client uniquement, "ouvrir le gestionnaire des services Terminal Server " de la page gérer votre serveur, puis clic droit sur une session en cours). Terminal server est un service, vérifier qu'il se lance automatiquement.

Pour installer des applications depuis le bureau à distance, utiliser la commande "change user /install". "change user /execute" pour repasser en mode execution. "change user /query" pour connaitre le mode actuel du serveur.

Après une centaine de jours d'essai, la connexion au terminal server nécessite des licences. Soit une licence par poste, soit une licence par client : une licence par client est plus intéressant car plus de souplesse (changement de machines, licences stockées sur le serveur et pas sur les postes...). Pour gérer ces licences, il faut installer un serveur de licences : ajout/suppression de programmes, ajouter ou supprimer des composants windows, gestion de licences terminal server. Démarrer⇒outils d'administration⇒gestion des licences pour voir les serveurs.

Plus d'info sur le site de microsoft

S'appelle "services Bureau à Distance" dans 2008 R2. Ajouter un rôle, "services Bureau à Distance". La mise en place est très similaire à celle de 2003.

Serveur d'accès à distance de microsoft. Il peut gérer un serveur VPN pour accéder à distance à son réseau d'entreprise via internet. S'installe avec le rôle "serveur de stratégie et d'accès réseau".

Pour configurer le serveur en routeur : outil d'administration ⇒ routage et accès distant (rrasmgmt.msc). Clic droit sur le serveur, configurer.

2003 : Ajouter un supprimer un rôle, serveur IIS. Dans "ajout ou suppression de programme", "ajouter des composants windows", "serveur d'application", "détails", "serveur IIS", "détails", service FTP. Puis dans "gérer ce serveur", ouvrir le dossier "site ftp", clic droit pour en ajouter un nouveau. Si on a besoin de plusieurs sites ftp, on peut utiliser différents ports. Sensiblement le même processus pour le serveur HTTP.

Globalement le même processus pour 2008, mais les menus ne sont plus les mêmes.

Une relation d'approbation permet à deux contrôleurs de partager les informations d'annuaire.

Pour créer une relation d'approbation, il faut déjà que chaque contrôleurs puissent résoudre le nom de domaine de l'autre : outil d'administration⇒console DNS⇒clic droit sur le domaine⇒propriété. Puis, sous 2003 : Redirecteur, nouveau "domaine.com". Ajouter l'ip du contrôleur en dessous. Sous 2008 : ajouter simplement une ip, elle servira à résoudre les noms de domaines en cas d'echec de résolution par le serveur dns principal.

A faire dans chaque contrôleur. Vous devriez pinger en utilisant le nom de domaine.

Démarrer⇒Outil d'administration⇒Domaines et approbations active directory. Clic droit, propriété sur le domaine, onglet approbation, nouvelle. Bidirectionnel, ce domaine et domaine spécifié. Vous pouvez utiliser "nomdedomaine.lan/administrateur" pour vous identifier auprès de l'autre domaine. Vérifier si le domaine a été ajouté de l'autre côté, puis configurez l'approbation sortante/entrante.

Après avoir fait la relation, il peut y avoir besoin de la valider (dans les propriétés de l'approbation).

Relation d'approbation transitive : Si A approuve B, et que B approuve C, alors A approuve C.

Relation d'approbation implicite : automatique, entre les domaines d'une même forêt.

Relation d'approbation bidirectionnelle : A approuve B et B approuve A.

Tous les domaines de la même forêt s'approuvent de façon transitive , implicite et bidirectionnelle.

Attention, si vous utilisez des machines virtuelles clonées, les 2 machines ne doivent pas avoir le même Security Identifier, sinon, ça ne fonctionnera pas.

Deux machines avec le même nom NETBIOS ou nom de domaine identique ne pourront pas faire de relation d'approbation.

Ce n'est pas la même chose qu'une "approbation de forêts" (Plus d'infos sur labo microsoft). Une approbation de forêt évite de devoir faire une relation d'approbation pour chaque domaine des deux forêts.

Certains disent qu'il peut y avoir besoin de faire un clic droit sur la zone DNS, autoriser le transfert de zone.

Gestionnaire de serveur ⇒ Rôle ⇒ serveur DHCP. Pour 2003 "Configurer votre serveur" dans les outils d'administration ⇒ Mise en réseau ⇒ DHCP (ou Ajout/Suppression de programmes ⇒ Ajouter ou Supprimer des composants Windows ⇒ Services de mise en réseau), DHCP s'installera dans le menu "outils d'administration.

La base de données et le journal DHCP se trouve dans %SystemRoot%system32dhcp.

Si le serveur est dans un domaine Active Directory, il va vérifier s'il a l'autorisation de répondre aux requêtes des clients.

Une étendue/un pool est la plage d'adresse affectée aux clients. Une étendue globale permet d'attribuer des adresses IP de plusieurs sous réseaux logiques à des machines sur le même segment physique ou en utilisant des relais DHCP Plus d'info. Les étendues multidiffusion permettent de donner des adresses multicast aux clients pour envoyer un seul message qui sera distribué à tous Plus d'info.

Commandes utiles (source) :

Système de fichier distribué. L'intérêt de DFS : pouvoir partager sur un seul lecteur réseau des fichiers venant de plusieurs serveurs différents (une société peut avoir plusieurs centaines de serveurs dans le monde). Concrètement, on pourra avoir sur un serveur un dossier partagé, contenant des dossiers partagés venant d'autres serveurs.

Il permet aussi de répliquer certains fichiers sur plusieurs serveurs, offrant ainsi une tolérance aux pannes. DFS n'utilise pas d'autorisation supplémentaires pour les partages, il est intégré aux clients windows, on peut remplacer les serveurs sans changer l'espace de nom.

C'est DFS qui est utilisé entre 2 contrôleurs de domaine pour la réplication du dossier sysvol.

Il y a deux modules :

* module d'espace de nom ("servermanagercmd -install FS-DFS -namespace" pour installer, ou bien utiliser l'interface graphique ajouter un rôle⇒serveur de fichier⇒système DFS)

* module de réplication ("servermanagercmd -install FS-DFS-Replication" ou via interface graphique).

Deux types de racines : autonome et domaine (réplication se fait avec Active Directory entre deux contrôleurs).

Si Active Directory est installé, le serveur a déjà le rôle de serveur de fichier. Clic droit sur le rôle "service de fichier", ajouter un rôle, espace de nom + réplication DFS.

Pour installer, une fois le rôle DFS installé, dans la console "gestion du système de fichiers distribués DFS" (dfsmgmt.msc), clic droit sur espace de noms, nouvel espace de noms. Saisir le nom du serveur, choisir un nom pour le dossier partagé (qui contiendra les autres), on peut modifier les autorisations dans paramètres, choisir son type de racine (domaine si on est en active directory, sinon l'autre).

Il faut maintenant créer un dossier à partager, dans l'espace de nom de domaine, nouveau dossier. Là, on pourra cibler un ou plusieurs dossiers déjà existants, même sur d'autres réseaux. On pourra avoir le dossier partagé "Compta1" sur un serveur, "Compta2" sur l'autre, regroupés dans le dossier DFS "compta". En ouvrant le dossier "compta", on verra le contenu de Compta1 (ou Compta2). Si on est en domaine, on peut répliquer les contenus de "compta1" et "compta2" entre eux.

Faire "nouveau dossier", "ajouter une cible" pour le serveur 1, puis encore une fois "ajouter une cible" pour le serveur 2.

Attention, l'identification sur les serveurs distants se fait sur les clients. Si vous voulez qu'ils se connectent sur la machine server1dossier, le dossier étant sur serveur2dossier

Mettre un PC dans un domaine :

L'adresse du serveur DNS doit être celle du contrôleur de domaine. Propriété du PC, onglet nom de l'ordinateur, modifier. Sélectionner le bouton radio et taper le nom du domaine. Puis, taper le nom d'un utilisateur et son mot de passe (ou "administrateur" et son mot de passe).

Pour se connecter à un domaine :

Sur XP et 2003, on peut choisir le nom du domaine dans un menu déroulant. Sur les versions suivantes, pour se connecter en local taper "nomdelamachinelocaleutilisateur" ou ".administrateur". Pour se connecter à un domaine, "nomnetbiosutilisateur" ou utilisateur@nomdudomaine

On peut définir des "suffixes UPN" pour que les utilisateurs puissent se loguer en tapant une adresse, de type "utilisateur@suffixe_upn". Pour en ajouter : outils d'administration, domaines et approbations active directory, clic droit sur l'élément du même nom dans la console, propriétés. Puis, changer l'adresse de logind ans le profil de l'utilisateur.

IPV6 :

IPV6 peut poser problème avec certaines application, par exemple Outlook Anywhere. On peut le désactiver dans les propriétés des interfaces réseaux. Plus d'infos. Peut aussi poser la panne "application des paramètres de l'ordinateur trop long)" si IPV6 en DHCP (on peut débrancher le câble ou retirer les cartes réseaux virtuelles pour passer cette étape). Décocher "IPV6" la carte ne suffit pas, cf le site de microsoft pour désactiver IPV6 complètement. Attention, apparemment Outlook 2010 a besoin d'IPV6. Certains conseillent de ne pas le désactiver.

Désactiver l'UAC :

Peut poser problème avec certains scripts, par exemple l'utilitaire ADMT. Comptes utilisateurs, modifier les paramètres de contrôle, ne jamais m'avertir.

Baisser la sécurité d'internet explorer :

Sur 2008, dans le gestionnaire de serveur, première page "information sur la sécurité".

Installer active directory :

Active directory n'est pas installé dans windows server par défaut. Dans "executer" saisir "dcpromo" pour lancer l'installation. Penser à lancer le service "explorateur d'ordinateur" pour éviter les problèmes de noms. Les ips doivent être fixes, l'ip du serveur DNS doit être 127.0.0.1.

Sous 2012, dcpromo n'est plus utilisé. Ajouter un rôle dans le serveur (AD DS), puis cliquer sur le drapeau d'information en haut à droite, promouvoir. On peut également installer activer directory en mode core.

Installer active directory sans l'interface graphique :

On peut aussi configurer ses interfaces réseaux avec prowershell (

4","1.2.3.4")

Une fois ceci fait, les outils pour installer

Puis pour entrer dans le domaine :

Installation d'Active Directory en console

Second controleur de domaine :

Ip fixe, le serveur DNS doit correspondre à l'autre contrôleur de domaine. Puis saisir

Créer un utilisateur :

Démarrer⇒outil d'administration⇒Utilisateurs et ordinateurs Active Directory. Clic droit sur User⇒Nouveau⇒Utilisateur

Créer une unité d'organisation :

Démarrer⇒outil d'administration. Cliquer sur le domaine, nouveau⇒Unité d'organisation. Une unité d'organisation se présente sous la forme d'un dossier, on peut l'appeler par exemple "Compta" et y mettre les utilisateurs de la comptabilité.

Script à l'ouverture de session :

Les scripts sont à mettre dans le dossier que vous avez indiqué lors de la création du domaine, par défaut "C:WINDOWSSYSVOLsysvolmondom.privscripts" (peut être changé avec l'utilitaire NTDSUTIL, se copie sur les autres contrôleurs de domaine). Ne pas indiquer le chemin, juste "nomduscript.bat". On peut mettre dans ce dossier, par exemple un script "Net use r: nomduserveurdossier" pour monter un lecteur réseau au démarrage. Pour les exécuter à l'ouverture, double cliquez sur le nom d'un utilisateur puis onglet "profil". On peut aussi définir un script pour plusieurs utilisateurs à la fois en utilisant les stratégies de groupe.

Script à l'ouverture de session en stratégie de groupe :

Essayer tout d'abord de voir si le script marche dans l'onglet profil, juste pour tester. Penser à "gpupdate /force" sur le serveur. Se loguer et se déloguer au moins 2 fois du côté client (d'expérience, le précédent script reste en mémoire une fois).

Une fois qu'on a réussi à faire marcher un script en profil, le supprimer du profil puis le mettre dans les stratégies de groupe : config utilisateur ⇒ paramètres windows ⇒scripts ⇒ ouverture de session. Utiliser le bouton "afficher les fichiers" pour ouvrir le dossier spécial "logon". Déplacer le script dedans. Fermer, "gpupdate /force", se loguer 2 fois sur le poste client pour voir si ça marche. Si les scripts ne se lancent pas, c'est peut être à cause du cache sur le client. On peut vérifier qu'une GPO est appliquée sur le client avec

Editer les stratégies de l'ordinateur local :

Executer, "gpedit.msc" pour afficher un menu semblable aux stratégies de groupe mais appliqué à l'ordinateur local.

Lancer un programme à l'execution de terminal server :

Configuration utilisateur⇒Modèles d'administration⇒Composants Windows⇒Service Terminal Server.

Résoudre un nom avec un autre serveur :

Créer la zone "." sur le serveur 1 (autoriser les màj dynamiques non sécurisées), une délégation pour "fr" avec l'ip du serveur 2. Sur le serveur 2, créer une zone "fr", un sous-domaine "test", une entrée www. Un ping "www.test.fr" du serveur 1 devrait marcher.

Défragmenter la base de donnée Active Directory (Source) :

Toujours faire une copie, par exemple avec windows backup. Stopper le service active directory ("net stop ntds" ou manuellement dans services.msc). Lancer l'outil ntdsutil. Taper "Activate Instance ntds", puis "file", puis "info". "compact to C:dossiertemp" pour créer une version défragmentée de la base dans un dossier temporaire. Quitter, puis "copy C:dossiertempntds.dit" "C:WindowsNTDSntds.dit"" pour remplacer la base. Puis "net start ntds" pour redémarrer active directory.

Chemins de GPO intéressants pour restreindre les droits des clients :

-Configuration utilisateur⇒modèle d'administration⇒Panneau de configuration, on peut cacher l'accès vers un élément ("Microsoft.DevicesAndPrinters", "timedate.cpl" par exemple)

-Configuration utilisateur⇒modèle d'administration⇒Bureau ;

-Configuration utilisateur⇒modèle d'administration⇒système, on peut interdire l'execution de certains programmes.

Mise en place du serveur Mailenable :

Il faut commencer par mettre en place les DNS. Nouveau, rôle, DNS. Nouvelle zone, "nomdelazone.priv". Clic droit, nouvel hôte, laisser le premier champ vide pour faire un enregistrement vers "nomdelazone.priv".

Ensuite, un enregistrement "mail.nomdelazone.priv". Faire des alias (CNAME) pour "pop.nomdelazone.priv" ainsi que pour smtp. Vérifier qu'on ping vers les noms de domaines depuis le client. Faire également un enregistrement "mx" vers "mail.nomdelazone.priv".

Ensuite, installer les services IIS (pour le webmail), puis mailenable. Postoffice est le nom du centre de tri, l'organe d'authentification. Pour créer une nouvelle boite : clic droit, créer une nouvelle boite.

Dans le client penser à cocher "mon serveur requiert une authentification" pour demander aux gens qui veulent envoyer un mail à l'extérieur (serveur smtp sortant) de s'authentifier.

Pour activer le webmail, dans le gestionnaire IIS, faire écouter le webmail sur toutes les interfaces, changer son adresse ("webmail.localhost" en "webmail.orga.lan"), puis le renseigner dans nos dns pour que nos clients puissent y accéder.

Le niveau fonctionnel du domaine doit être 2003 ("Utilisateurs et ordinateurs Active Directory", clic droit sur le domaine pour le monter de niveau).

Il nous faudra 2 machines différentes car on ne peut pas faire de mise à jour d'un système 32 vers un 64.

Sur le FSMO de la machine 2003, on arrête la réplication avec

Sur le cd de 2008R2, dossier support, on utilise adprep

On réactive la réplication pour que les modifications du schéma se répliquent :

Ensuite, on prépare le domaine à recevoir des contrôleurs sous 2008R2 :

Puis, DCPROMO sur le serveur 2008R2. Certains conseillent de lancer, avant, dans Powershell, "Import-mModule ServerManager" et Add-WindowsFeature -Name AD-Domain-Services". Une fois qu'il est devenu contrôleur de domaine, ne pas oublier de le désigner lui-même comme serveur dns.

Ensuite, pour prendre les rôles, exécuter

En cas d'erreur de type "0x20af L'opération FSMO demandée a échoué. Le propriétaire FSMO actuel n'a pas pu être contacté.", lancer un dcdiag, vérifier les pings vers les FQDN.

Pour vérifier qui a les rôles :

Puis on synchronise le temps via un site externe (le PDC s'occupe du temps) :

Ensuite, sur l'ancien serveur 2003, changer le dns, s'assurer qu'on ping toujours le domaine, puis DCPROMO pour supprimer le contrôleur de domaine.

plus de détails sur labo-microsoft

Source 1, michel de Crevoisier - source 2, augusto alvarez - Source 3, ipsure

1. Déploiement de OS :

Nécessite une partition NTFS pour stocker les images disques. Serveur avec Active directory, DNS, DHCP (très important donc vérifier avec un autre PC que le serveur distribue bien les adresses ip. Ajouter le rôle/composant windows "Services de déploiement windows". Ouvrir sa console (WdsMgmt.msc), clic droit sur le serveur, configurer. Cocher "Ne pas écouter sur le port 67" (car on le réserve au DHCP), "configurer l'option DHCP". Dans le dossier "Images de démarrage", mettre "D:sourcesboot.wim" (avec le CD d'installation dans le lecteur D). Configurer le BIOS du client pour le faire booter en premier sur la carte réseau. En démarrant, il devrait recevoir une ip et lancer l'installation de l'OS. Lors de la demande de création de compte, appuyer sur CTRL+SHIFT+F3 pour ne pas créer de compte et utiliser le compte admin.

2. Préparation du clone d'un client windows :

Ce client est un client modèle : une fois l'OS configuré et des applications installées, utiliser "sysprep" pour faire une image. Dans sysprep, cocher "généraliser", choisir "arrêter". Sysprep va préparer la partition à être clonée, il faudra la cloner avec le serveur. Laisser le PC s'éteindre et ne surtout pas le redémarrer.

3. Création de l'image du clone :

Du côté du serveur, dans la console "Service de déploiement windows", "images de démarrage", clic droit sur l'image de démarrage⇒"Créer une image de démarrage de capture". Saisir un emplacement où vous allez créer l'image, la nommer quelque chose comme "capturewin.win", puis l'ajouter dans le dossier de démarrage. Cette image va nous servir à récupérer le clone préparée par sysprep. Sur le client, démarrer sur la carte réseau.

Il y a désormais le choix entre 2 images, choisir "capturewin.win". Il nous montrera les partitions préparées avec sysprep, si sysprep à réussi. En cas d'échec (aucune partition affichée), refaire sysprep (étape 2).

Enregistrer l'image sysprep sur le disque local ainsi que sur le serveur distant. Cette étape peut prendre plusieurs dizaines de minutes. Vérifier que l'image a bien été copiée sur le serveur (dans la console service de déploiement windows).

4. Installation sur d'autres machines :

Installer sur une nouvelle machine cliente, comme à l'étape 1. On aura cette fois-ci le choix entre deux images : le windows 7 vierge et le windows 7 personnalisé.

5. Installation automatisée :

Pour éviter de devoir appuyer sur les boutons "suivant" lors de l'installation, on peut préconfigurer certaines options avec le logiciel WAIK (Windows Automated Installation Kit). Tout d'abord, exporter l'image disque que vous souhaitez utiliser (clic droit sur l'image, exporter une image).Puis, installer le WAIK, lancer le "gestionnaire d'image windows". Outil⇒Créer un catalogue⇒sélectionner l'image exportée. Puis, clic droit sur sélectionner l'image windows⇒sélectionner l'image windows. Des éléments s'ajoutent la fenêtre "Image windows". Ce sont tous les paramètres de l'installation.

Il faut maintenant créer un "fichier de réponse" (clic droit, nouveau fichier de réponse). Il est composé de plusieurs parties représentant chacune étape de l'installation. Il y a beaucoup de paramètres à configurer (nom de l'ordinateur, membre du domaine XXX, OU, etc), à vous de chercher ce que vous voulez faire ou utiliser un tutorial comme celui-là.

Par exemple, pour configurer la langue, direction "amd64_Microsoft-Windows-International-Core-WinPESetupUiLanguage", clic droit, ajouter le paramètre de base. Remplir la case UiLanguage par "fr-FR". Pour créer les disques, gérer les partitions, dans "amd64_Microsoft-Windows-SetupDiskConfiguration". Pour mettre dans un domaine : "amd64_Microsoft-Windows-SetupWindowsDeploymentServicesLoginCredential".

Puis, il faut dire à WDS d'utiliser ce fichier XML lors de l'installation de windows. Clic droit sur le serveur, propriétés, client, activer l'installation sans assistance. Le fichier doit être dans le dossier remoteinstall.

Il faudra également faire un fichier de réponse pour l'image de windows 7. Clic droit sur l'image⇒propriétés⇒"autoriser l'image à s'installer en mode sans assistance".

Pour changer le nom du PC lors du déploiement :

Dans la console WDS, clic droit sur le serveur⇒propriété⇒onglet AD DS. Plus d'info chez technet

Erreur "windows n'a pas plus complété l'installation" :

L'erreur survient parfois quand il n'y a pas eu de compte créé à l'installation de windows (redémarrage avec ctrl+shift+F3 par exemple). Appuyer sur shift+F10, ce qui ouvrira un invite de commande. Direction "C:windowssystem32oobe", taper msoobe, créer un compte.

Ci-dessous une liste des paramètres dont le fonctionnement a été constaté pour le déploiement de windows 7. Quelques petites différences avec les tutos cités ci-dessus.

Dans le fichier de réponse pour windowsPE :

* amd64_Microsoft-Windows-International-Core-WinPESetupUILanguage (fr-FR)

* amd64_Microsoft-Windows-SetupDiskConfiguration (WillShowUI : OnError)

* amd64_Microsoft-Windows-SetupDiskConfigurationDisk (action=addlistitem, diskID=0)

* amd64_Microsoft-Windows-SetupDiskConfigurationDiskDisk[DiskID="0"] (willwipedisk=true)

* amd64_Microsoft-Windows-SetupDiskConfigurationDiskCreatePartitionsCreatePartition (action=addlistitem, extend=true, order=1, type=primary)

* amd64_Microsoft-Windows-SetupDiskConfigurationDiskModifyPartitionsModifyPartition (action=addlistitem, active=true, format=NTFS, label="systeme", letter="C", order=1, partitionID=1).

* amd64_Microsoft-Windows-SetupWindowsDeploymentServicesImageSelectionInstallTo (Diskid=0, Partition=1)

* amd64_Microsoft-Windows-SetupWindowsDeploymentServicesLoginCredential (pour la connexion à un domaine)

Ci-dessous, à mettre dans le fichier de réponse pour windows 7.

Niveau 4 :

* amd64_Microsoft-Windows-Shell-Setup (ComputerName=*, CopyProfile=true, Organisation, propriétaire). Si vous n'avez pas de clef des clés génériques sont disponibles sur le cd d'installation, dans sourcesproduct.ini).

* amd64_Microsoft-Windows-Shell-Setupautologon (Domaine, enabled=true, logoncount=5,username)

* amd64_Microsoft-Windows-UnattendedJoinIdentification (debugjoin=true, 0, joindomain, MachineObjectOU=a renseigner avec un chemin LDAP, unsecurejoin=false)

* amd64_Microsoft-Windows-UnattendedJoinCredentials (mettre un utilisateur pouvant ajouter l'ordinateur au domaine)

* amd64_Microsoft-Windows-DeploymentRunSynchronousCommand[Order=”1”] (ici, on peut lancer une commande, par exemple "Net user administrator /active:yes".

* amd64_Microsoft-Windows-DeploymentRunSynchronousCommand[Order=”1”]Credentials (nom du compte administrateur local).

Niveau 7 :

* amd64_Microsoft-Windows-International-Core (fr-FR partout)

* amd64_Microsoft-Windows-Shell-Setup (registredowner=nom du proprio, show windows live=false, TimeZone=Romance Standard Time)

* amd64_Microsoft-Windows-Shell-SetupOOBE (networklocation, protectyourpc à 3 pour ne pas faire les màj)

* amd64_Microsoft-Windows-Shell-SetupUserAccountsDomainAccountsDomainAccountList (nom du domaine)

* amd64_Microsoft-Windows-Shell-SetupUserAccountsDomainAccountsDomainAccountListDomainAccountName (administrateur du domaine)

* amd64_Microsoft-Windows-Shell-SetupUserAccountsLocalAccounts (un compte qui sera administrateur, le compte administrateur de windows est désactivé par sysprep. Le mettre dans le groupe "Administrators".).

* amd64_Microsoft-Windows-Shell-SetupUserAccountsLocalAccounts (un compte qui sera administrateur, le compte administrateur de windows est désactivé par sysprep. Le mettre dans le groupe "Administrators".).

* amd64_Microsoft-Windows-Shell-SetupUserAccountsLocalAccountsLocalAccountPassword (le mot de passe du compte créé)

Pour gérer les droits en lecture/écriture, il y a 2 types d'autorisations : l'autorisation au niveau du système de fichier (système de droits NTFS) et l'autorisation au niveau du service de partage de dossiers (SMB).

Il est conseillé par certains de n'utiliser que le système de droits NTFS : de partager à "tout le monde" dans l'onglet partage, puis de restreindre les autorisation de lecture/écriture dans l'onglet "sécurité".

D'autres disent que partager à "tout le monde" peut poser des problèmes de sécurité et conseillent de partager à "utilisateurs authentifiés" à la place. La différence avec "Tout le monde" est que ce groupe ne prend pas en compte "Invité, SERVICE, LOCAL_SERVICE, NETWORK_SERVICE".D'après varonis.com Mêmes arguments

Il vaut mieux garder le groupe "System" dans la sécurité NTFS (sur technet) car des services/programmes s'en servent et on pourrait en avoir besoin.

ATTENTION : il faut absolument décocher les autorisations pour "utilisateurs", sinon tout le monde aura accès aux fichiers. Ces cases sont grisées, il faut donc désactiver l'héritage dans les paramètres avancés.

Si les onglets de sécurité sont grisés alors que vous êtes administrateur : aller dans l'onglet sécurité, avancé, propriétaire, modifier. Sélectionner "Administrateur", cocher "remplacer le propriétaire des sous conteneurs et des objets", valider.

Les audits se configurent à la fois dans les GPO (configuration ordinateur, stratégie, paramètres windows, paramètres de sécurité, stratégies locales, stratégies d'audit) et à la fois sur le dossier que l'on veut auditer (clic droit, propriétés, onglet sécurité, avancé, onglet audit, modifier, ajouter).

Sous 2008, il y a des options détaillées (configuration ordinateur, stratégie, paramètres windows, paramètres de sécurité, stratégies locales, configuration avancée des stratégies d'audit). D'expérience, à modifier ici pour que ça fonctionne.

En théorie, à mettre dans une GPO sur une UO avec des ordinateurs à l'intérieur. Les résultats sont affichés dans l'observateur d'évènement. En pratique, ça ne marche que si on met la GPO à la racine du domaine (cf).

MPSREPORT (remplacé par Microsoft Diagnostic Tool, fait un rapport sur l'état de l'OS), NTDSUTIL (restauration autoritaire, défragmentation, forcer le transfert de rôle, METADATACLEANUP etc), DCDIAG (diagnostique des contrôleurs de domaine), DCPROMO, DFSDIAG (vérifie fonctionnement réplication), REPADMIN (diagnostique les problèmes de réplication

Au niveau des services, les services à avoir : Appel de procédure distante (RPC), Assistance NetBIOS sur TCP/IP, Centre de Distribution de Clés Kerberos, Client DHCP, Messagerie Inter-site Netlogon, Registre à distance, Réplication de fichiers (niveau inférieur à 2008), Réplication DFS (2008 et plus), Serveur DNS, Services de domaine Active Directory, Services Web Active Directory.

Erreur "the request to list features available on the specified server failed" ou "Echec de la demande de répertorier les fonctionnalités sur le serveur spécifié" : Peut être que le serveur doit être redémarré pour appliquer des mises à jour.

Pour installer telnet

Pour éviter qu'un utilisateur se logue par défaut

Start⇒Dashboard pour voir l'état du serveur, les utilisateurs, etc.

Shadowcopy.

Comment fonctionne les logins en cache pour s'identifier sur une machine non-connectée au contrôleur de domaine.

EFS est la fonctione de chiffrement de fichiers intégrée à windows. Clic droit sur un fichier, propriétés, avancé, chiffrer. Un certificat est créé, ne pas oublier d'exporter son certificat (windows le propose la première fois qu'on active le chiffrement, mais on peut utiliser certmgr.msc). Sans ce certificat, aucun autre utilisateur ne pourra lire ce fichier (on ne pourra pas même avec un live cd). Si on fait sauter le mot de passe de cet utilisateur pour entrer dans sa session, les fichiers seront perdus. Ne pas oublier d'exporter son certificat (windows le propose la première fois qu'on active le chiffrement, mais on peut utiliser certmgr.msc).

Pour qu'un autre utilisateur puisse lire ces fichiers, il doit lancer certmgr.msc, et importer le certificat précédemment créé dans le dossier "personnel".

1. Généralités

- DNS

- Espaces de noms de domaines

2. Active Directory

- Stratégies de groupes

3. Services Windows Server

- Exchange

- Terminal server

- Serveur RAS (routeur)

- Service FTP/HTTP

- Relations d'approbation

- Serveur DHCP

4. DFS (Distributed File System)

- Manipulations diverses

- Migration 2003 32 bits vers 2008 R2 64 bits :

5. Déploiement d'un clone (2008)

6. Partage et sécurité

- Audit

7. Outils divers et services utiles

8. Windows server 2012

9. A voir

10. EFS

Généralités

Les "windows server" sont des système d'exploitation destinés aux serveurs. Ils sont basés sur les système d'exploitation desktop (par exemple, windows server 2003 est basé sur XP, 2008 est basé sur vista, 2012 est basé sur Windows 8), on y retrouvera donc des interfaces et des architectures similaires. Une version gratuite, fonctionnelle 180 jours, est disponible sur le site de microsoft

Windows server s'appuie sur le protocole TCP/IP pour les ouvertures de session, services de fichier, d'impression. Il supporte également les protocoles IPX/SPX, NetBEUI (Netbios Enhanced User Interface), AppleTalk, DLC, IrDa (Infrared Data association). On peut ajouter un supprimer des protocoles selon nos besoins, l'ordre d'installation détermine la propriété du protocole. Il est possible d'avoir un ordre différent sur différentes interfaces.

* Winsock (Windows Socket) est une bibliothèque microsoft servant d'interface entre les applications et TCP/IP.

* NetBT est une interface vers NetBIOS.

* TDI (Transport Driver Interface, interface du pilote du transport)est une interface générale vers de nombreux protocoles de transport (dont TCP/IP, NetBIOS et Appletalk).

* NDIS (Network Driver Interface Specification) est une interface entre les drivers des cartes réseau et les protocoles de la couche réseau.

* SMB (Server Message Block) est un protocole de haut niveau de commandes entre client et serveur. Il permet notamment le partage de fichiers et d'imprimante ("samba" est une implémentation libre de SMB qu'on retrouve sur d'autres OS).

Services TCP/IP disponibles sous windows : DHCP, WINS (Windows Internet Naming Service serveur de nom utilisant Netbios pour associer nom Netbios/adresse ip, obsolète car ne pouvait gérer qu'une entité locale, c'est à dire pas de nom.priv. WINS utilisait netbios mais netbios n'a pas besoin de WINS.), NetBIOS, DDNS, PPP (Point-to-Point Protocol, utilisé dans les connexions internet pour particuliers à la place de ethernet car il permet l'authentification et la compression des données), SLIP (remplacé par PPP), PPTP (Point to point Tunneling Protocol) et L2TP (Layer 2 Tunneling Protocol) pour des circuits virtuels vers LPR et LPD, SNMP (Simple Network Management Protocol, gère les équipements réseau à distance, supervise, diagnostique), RPC (permet l'appel de fonction sur un ordinateur distant, explication, Document intéressant sur RPC), WAN, IIS (Internet Information Services, logiciel FTP, SMTP, HTTP de microsoft), finger (finger + courriel permet d'obtenir des informations du type nom, numéro de téléphone etc), client TFTP, rsh (envoie une commande à distance), rexec (pareil que rsh mais avec mot de passe), rcp (remote copy), telnet. On trouve également des outils comme Microsoft Network Monitor (équivalent de wireshark).

Outils de dépannage : ping, arp (affiche la correspondance entre IP et MAC, arp -a), ipconfig, pathping, route (affiche/modifie la table de routage), netstat (netstat -a pour lister les connexions actives), hostname (retourne le nom Netbios), tracert (affiche chaque routeur traversé vers la destination - en faisant un ping avec un ttl de plus en plus long jusqu'à la destination), nslookup (permet de tester les serveurs dns).

Liens :

Des cours de l'université de Franche-Comté sur 2003 sur 2008

DNS

DNS (Domain Name System) est un service pour faire correspondre un nom de domaine ou un service avec plusieurs autres informations (notamment l'adresse IP). C'est le service de résolution obligatoire pour les domaines Active Directory depuis server 2003 (autrefois, on utilisait WINS). Pour résoudre un nom, on peut aussi utiliser un fichier texte qui met en correspondance ip et nom, dans %systemroot%system32driversetchosts. A noter qu'il existe également le fichier lmhosts.sam, qui associe nom Netbios et ip. Utilise UDP 53, dans certains cas rares TCP 53.

Zone primaire : possède les enregistrements et peut les modifier. En général on ne le montre pas sur le réseau public.

Zone secondaire : copie de la zone primaire, uniquement pour répondre aux requêtes des clients, ne peut pas modifier les enregistrements.

Délégation : imaginons qu'on est le gérant de "fr". On peut déléguer "test" dans la zone "fr" à un autre serveur dns.

Espaces de noms de domaines

chat.commu.fr est un FQDN (Fully Qualified Domain Name), c'est à dire la position absolue du noeud (jusqu'à la racine) dans l'arborescence DNS. Par convention, on rajoute un point final pour indiquer qu'il s'agit d'un absolu "chat.voila.fr.". Le point est la racine, "fr" est le nom de domaine de premier niveau, "voila" est le nom de domaine de second niveau, "chat" le nom de domaine de troisième niveau.

Il y a 13 adresses de serveurs DNS au niveau du domaine racine, de "a.root-servers.net" à "m.root-servers.net" (voir la liste, m.root-servers.net peut désigner plusieurs serveurs à la fois). Les adresses des serveurs racines sont sous widows server dans %systemroot%/system32/dns/cache.dns. Les serveurs juste sous le serveur racine (fr, net, com...) sont les DNS de premier niveau.

Exemple :

Un PC veut aller sur "mail.test.com".

A) Tout d'abord, on vérifie si l'adresse n'est pas connue dans son fichier host ou son cache (ipconfig /displaydns). S'il ne connait pas l'adresse, le processus continue.

B) Ensuite, on demande au serveur DNS qu'on peut avoir spécifié quand on a configuré son IP, par exemple 8.8.8.8 ou au serveur DNS de son fournisseur d'accès. S'il ne connait pas l'adresse (il n'a pas autorité sur cette zone), il va interroger un serveur racine.