Editer Réseau

Sommaire

1. Généralités

2. Sécurité

3. Types de réseaux

4. Protocoles

5. Modèles

- Couches OSI

- Couches TCP/IP

- TCP et UDP

- Protocole UDP

- Modèle de réseau hiérarchique

6. IPV4

- Adresse réseau

- Adresses réservées

- Adresses publiques

- ICMP

7. IPv6

8. Couche 2 du modèle OSI

- Trame Ethernet

9. Couche 1 du modèle OSI

10. Materiel réseau

- Hub

- Pont

- Switch

- STP (Spanning Tree Protocol)

- Routeur

11. D'un réseau à un autre

- RIP

- OSPF

- Routage Cisco

12. DHCP

- Serveur DHCP (Cisco)

- Relais DHCP (Cisco)

13. Access list

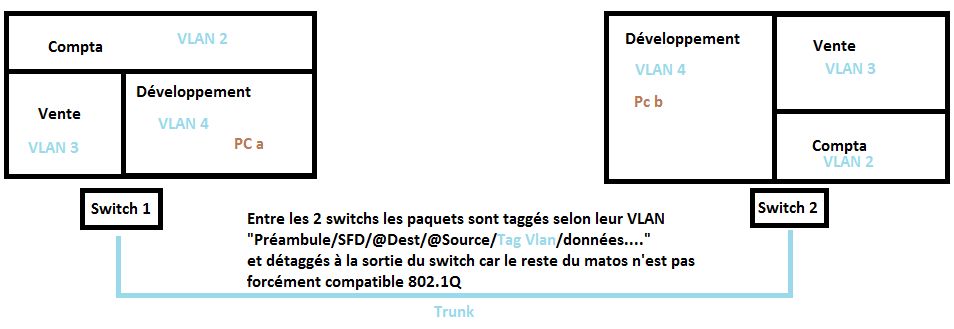

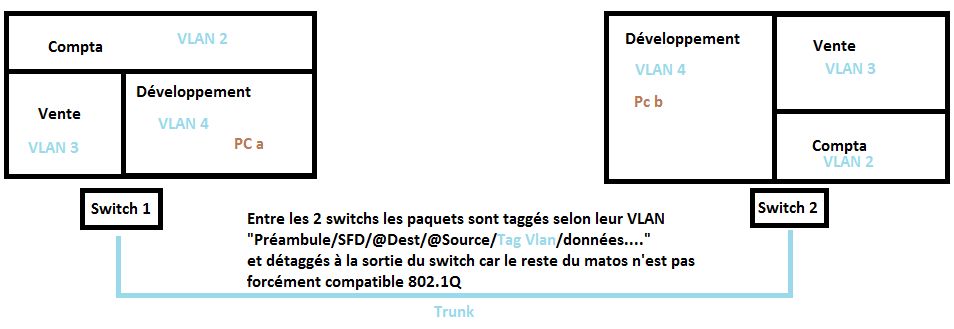

- Vlan

- Sauvegarde des modifications (Cisco)

- Exporter/importer la configuration (Cisco)

- Reset switch Cisco

- Reset routeur cisco

- Commandes diverses(Cisco)

- Windows

14. Configurer connexion ADSL cisco

- NAT avec routeur Cisco

- Faire fonctionner windows 7 avec OpenSWAN

15. VPN

- Open VPN

- Comment ICMP traverse un NAT ?

- DSL

16. Liens intéressants

Les quatre éléments d'un réseau de données :

Réseau convergent :

Autrefois, on avait plusieurs réseaux différents pour la téléphonie, la télévision et internet. Ce n'était pas les mêmes câbles, pas les mêmes protocoles. Un réseau convergent permet d'utiliser un seul réseau au lieu de trois. Baisse les coûts de déploiement et de maintenance.

Réseau à commutation de circuits :

Pour établir une communication entre deux machines, il existe de nombreux chemins possibles, mais un seul est sélectionné durant toute la durée de l'appel. Si le chemin est coupé, la communication est interrompue.

Réseaux à commutation de paquets :

Les messages sont découpés en petits paquets, qui peuvent chacun parcourir un chemin différent pour arriver à destination. Meilleure tolérance aux pannes.

QoS :

La QoS (Quality of Service, Qualité de service), permet de rendre certain types de communication prioritaires par rapport à d'autre. Par exemple, sur un réseau où on trouve à la fois de la téléphonie, de la tv et du web, on pourrait vouloir rendre la téléphonie ou la TV prioritaire par rapport au web. Le routeur transmettra d'avantage de paquets TV que de paquets web (les pages web s'afficheront avec un peu de retard mais l'image de la TV sera meilleure).

Plusieurs niveaux ("tier" en anglais) pour les FAI (fournisseurs d'accès à internet) :

- Niveau 1 (tier 1) : assurent les connexions nationales et internationales. Se connectent avec les autres FAI de niveau 1 gratuitement, car ils ont autant besoin d'accéder à leur réseau qu'eux aux leurs. Parfois, des FAI de niveau 1 ne se considèrent plus comme égaux et l'un demande une compensation financière à un autre. Exemple, Cogent et Telia ont rompu leurs connexions, obligeant les paquets à emprunter une autre route (source 1, source 2). Retenir que les niveau 1 peuvent se connecter à tous les réseaux d'internet sans devoir payer. Coût très élevé si une entreprise veut se brancher directement sur eux, mais pas de goulot d'étrangelement car accès direct donc connexion plus rapide et plus fiable.

- Niveau 2 (tier 2) : payent certains FAI de niveau 1 pour avoir accès au réseau (orange).

- Niveau 3 (tier 3) : payent des FAI de niveau 2 (wifirst).

Ont un impact sur la qualité du réseau : l'envoi d'un accusé de réception, la qualité de la ligne, le nombre de fois où le message doit changer de forme, le nombre d'autres communications sur le réseau, temps alloué.

Multiplexage :

On parle de multiplexage lorsqu'on transmet plusieurs signaux indépendants sur un même support de transmission. Exemple, une ligne téléphonique en Y, les deux extrémités hautes vont chacun chez un client puis se rejoignent sur un seul fil. Plusieurs communications téléphoniques sur un seul fil. Egalement appelé "AMRF Accès Multiple par Répartition de Fréquences" ou "FDM : Frequency Division Multiplexing". Impossible de mettre l'ADSL sur un câble téléphone qui utilise du multiplexage car les fréquences utilisées par l'ADSL sont utilisées par d'autres abonnées. Dans une ligne ADSL, 4 Khz pourront être utilisées par la voix et 1 Mhz par les données. Plus d'infos(( An analog signal's infinite number of variations makes it impossible to reproduce exactly. An analog signal will go only so far in copper wire; to go further the signal must be regenerated electronically with a device called a repeater. The repeater converts the weak input signal to a stronger output signal, unavoidably distorting it in the process. Each regeneration degrades the signal a bit more (in the same way that photocopies of photocopies get worse at each iteration). In a large telephone network, the "copy of a copy" problem becomes very expensive to solve, requiring sophisticated equipment and costly cabling.

Digital signals, on the other hand, are easy to regenerate precisely. Because there are only two possible states for the signal, even a heavily degraded signal can be regenerated into an exact copy of the original. What's more, the cost (and complexity) of equipment to regenerate digital signals is trivial compared with that for analog. Not surprisingly, telephone companies recognized this cost advantage a long time ago and have since converted all long distance transmission to digital signaling. When a subscriber makes a long-distance call, the central office (CO) converts the analog signal to digital using a technique called sampling (see "Analog-to-Digital Conversion Diagram"), in which the state of the analog signal is captured about 8,000 times per second. Each state is converted to an 8-bit binary number, and the resulting string of binary numbers becomes a digital data stream at 64 Kbps. This digital stream is routed along the long-distance network, being regenerated as needed. Each regeneration produces an exact copy of the original digital data stream, so no information is lost. When the destination CO receives the digital data stream, it reverses the sampling process and transmits the resulting analog signal to the receiving subscriber. (On a side note, many local telephone companies are converting to digital switching, even for local calls).))

Ne pas confondre avec le multiplexage sur la couche transport de tcp/ip (divisions en ports 80, 21, etc).

Segmentation :

Les communications sont découpées en petits paquets. Les paquets sont tous envoyés sur la même ligne. Pas de limite de communication simultanées, contrairement au multiplexage qui nécessite une fréquence libre pour chaque communication.

RNIS :

Reseau numérique à intégration de servis ("numeris" chez France Telecom). Plusieurs canaux logiques dans une même ligne. Numérique d'un bout à l'autre, pas de transformation analogique : en transformant la voix en signal numérique, le signal est facilement régénéré. On dit que c'est une technologie à large bande car elle utilise plusieurs canaux. Numeris est un réseau à commutation de circuits (contrairement à ADSL). On paye durant tout le temps que la communication est établie. Bon site sur ISDN

La sécurité s'occupe de 3 points :

* Assurer la confidentialité des données. Système d'authentification des utilisateurs pour s'assurer qu'il va à la bonne personne, chiffrement des données pour que n'importe qui ne puisse pas les lire.

* Garantir l'intégrité des données, c'est à dire que les données ne doivent pas avoir été modifiée entre l'envoi et la réception, ou ce qui a été enregistré ne doit pas avoir été modifié une fois sur le support.

* Assurer la disponibilité. Lutter contre les attaques de type DoS (deny of service), les sabotages, etc. Mettre en place des sauvegardes. Délai suffisant de disponibilité (pas le même délai acceptable pour téléphonie et web). Pour gérer ça, mise en place d'enregistrement du trafic pour prévoir un risque.

On peut ajouter "authentification" (être sûr que la personne à qui on parle est celle que l'on veut) et "non-répudiation".

Répudiation : pouvoir nié avoir pris part à une transaction. La sécurité informatique peut avoir besoin de mettre en place un système de "non-répudiation" par exemple lorsqu'on met en place un système de signature électronique.

Utiliser des sites généralistes comme [http://web.nvd.nist.gov/view/vuln/search|nist.gov] ou les sites des constructeurs/développeurs pour repérer les dernières failles.

Types de menaces :

-Naturelles 26%. 13% pour incendie, explosion, dégâts des eaux, pollution, catastrophe naturelle 2% pour arrêt de service électricité ou télécom. 11% de pannes systèmes : panne informatique, panne réseaux internes, saturation des réseaux.

-Humaines 74% :17% pour erreurs humaines (8% conception, 9% exploitation). 57% pour la malveillance. 2% pour vol, sabotage. 18% pour fraude. 12% pour intrusion, virus. 14% copie de logiciel, 10% vol de ressource, 1% démission, grève, absence.

Origine des menaces :

Menaces la plupart du temps interne.

-Divulgation de la part d'employés autorisés : 54 %

-Employés non-autorisés : 22 %

-Anciens employés : 11%

-Pirates : 10%

-Concurrence 3%

Attaques physiques :

-Interception de signaux électromagnétiques (cf la norme TEMPEST, Telecommunications Electronic Material Protected from Emanating Spurious Transmissions).

-Brouillage.

-Ecoute.

-Piégeage.

-Micros et caméras espions.

Attaques physiques :

-Social Engineering (faire révéler des infos à quelqu'un en se faisant passer pour quelqu'un d'autre), le plus utilisé. "Bonjour, c'est XXX de Tour, on s'est vu à la réunion tu te rappelles ? Je suis embêté ya plus personne dans le bâtiment et j'ai oublié le mot de passe de...".

-Fouille des dossiers.

-Attaque sur les mots de passes.

-Backdoor (créé par le concepteur du logiciel ou la maintenance).

-Déni de service.

-Virus, ver, cheval de Troie.

Attaques sur les mots de passe :

-Dérober un mot de passe (Social Engineering, vol).

-Deviner un mot de passe (question secrète, date de naissance, noms des proches, mots courants, sportif, voiture, vedette, lieu, injure...).

-Renifler un mot de passe (le prendre alors qu'il transit).

-Cracker un mot de passe (brute force, dictionnaire...).

Le piratage téléphonique - Phreaking, pour utiliser une autre ligne que la sienne, ou pour pirater un modem derrière les pare-feus.

Virus : se cache dans un .exe, .doc, .xls... Peut se recopier seul.

Si le lanceur a été écrit pour se mettre à un endroit particulier d'un code, une mise à jour d'un logiciel, même si elle ne s'attaque pas directement à une faille, permet de perturber le fonctionnement du virus. Le virus ne peut plus s'intégrer au code comme prévu.

Ver : ne se joint pas à un programme, se reproduit seul, utilise en général des failles.

Bombe logique : fonction ajouté à un programme qui se déclenche à un moment donné.

Cheval de troie : un logiciel en apparence bienveillant qui cache un virus.

IP spamming : innonder de message un serveur.

IP sniffing : écouter le trafic réseau.

Ip Spoofing : voler une adresse ip.

Source Routing : forcer à utiliser une route plutôt qu'une autre.

Attaque par fragmentation (teardrop) : envoyer des paquets volontairement impossibles à remettre dans le bon ordre pour bloquer l'appareil (dépassé).

Man in the Middle : A communique avec C en croyant qu'il s'agit de B, B communique avec C en croyant qu'il s'agit de A. C voit toutes les informations passer, A et B pensent communiquer directement.

Pour définir une politique de sécurité, il y a plusieurs entités à prendre en compte :

-L'organisation, définir les responsabilités, les procédures.

-Le personnel, définir les droits, sensibiliser les chefs/techniciens/utilisateurs, former.

-La zone physique, définir un contrôle d'accès, penser au ménage, à l'environnement (inondation, incendie, etc).

-Le matériel, définir une méthode de gestion du parc, protéger contre le vol, penser à la maintenance, l'homologation...

-Le logiciel, contrôle d'accès, imputabilité ("non-répudiation"), audit (qui a accédé à quoi), développement, maintenance, archivage.

-Le support, gestion des enregistrements sur support physique, de la destruction, reproduction, conservation, marquage...

En priorité, la sécurité physique (quelqu'un qui a accès physiquement à une machine peut très facilement la craquer), les sauvegardes. Ensuite, les mots de passes, les comptes, les bases de définition des virus. Pas de bidouilles sur système en production.

Surtout : sécuriser les personnes et les sauvegardes.

Authentification par ce qu'on sait (mot de passe), ce qu'on détient (jeton), ce qu'on est (biométrique)

Il ne faut pas que la sécurité soit trop forte ou les utilisateurs passeront au travers. Si on met trop de chose ce n'est plus maintenable. Il y a un équilibre à trouver entre facilité d'utilisation et sécurité. Autre problème, les hackers vont vérifier si une machine est particulièrement protégée, signe qu'elle protège quelque chose.

SOCKS (Socket Secure) : Protocole qui route les paquets entre client et serveur à travers un proxy. Au niveau 5 de la couche OSI (session). SOCKS ne sert pas uniquement pour le HTTP mais pour n'importe quel service, écoutent en général sur le port 1080.

Zone démilitarisé : où on met les serveurs accessibles par le public.

Callback : pour éviter que quelqu'un se fasse passer pour nous (faux N° de tel envoyé), on appelle un téléphone ip, lui demande de nous rappeler.

ARP spooffing : Lorsqu'on fait une requête ARP, on demande l'adresse du routeur. Si quelqu'un répond avant, il peut se faire passer pour le routeur.

Attaque par fragmentation : on regarde les paquets fragmentés passer et on envoie des paquets qui disent faire partie de cette fragmentation.

Source routing : on change son ip source quand on envoie une demande au routeur.

Chiffrement : par exemple, on mélange les bits selon un algorithme et une clef, on peut déchiffrer avec une clef.

Clef symétrique : même clef pour chiffrer/déchiffrer.

Clef asymétrique : A et B génèrent chacun une paire de clef générée ensemble, une permet de crypter, l'autre de décrypter. Basé sur l'impossibilité de factoriser les nombres premiers de grandes dimensions. On envoie la clef qui permet de crypter à l'autre, il crypte, nous envoie le message, on décrypte. En envoyant sa clef publique, on accepte que des hackers puissent nous envoyer des messages (<-à vérifier, me semble que c'est la privée qui permet d'envoyer des messages).

SSL permet de faire appel à des organismes officiels auprès desquels les clefs publiques ont été diffusé. Si on va chez paypal, le navigateur va consulter un tier pour demander si la clef publique reçue correspond bien à une clef de type paypal.

Quand on fait un ping dans un VPN, le TTL du ping ne pas avoir décrémenté, car le paquet ping est chiffré, donc le routeur ne l'a pas décrémenté.

Attention : si on fait des choses trop complexes on fait des choses qu'on ne gère plus et on fait donc des failles de sécurité.

Matériel : difficile de désassembler le code (processeur spécial...), moins vulnérable aux virus qu'un pare-feu installé sur un linux...

Un parefeu doit être invisible pour un attaquant extérieur. Si on fait son parefeu avec un routeur, ou un linux avec iptable, il faut le cacher.

Même si l'un des avantages d'un pare-feu est de centraliser les règles de filtrage, on peut mettre plusieurs pare-feux, mieux vaut avoir de la redondance.

La priorité de la sécurité, c'est l'accès et les personnes : si un employé peut faire un point d'accès avec son téléphone le pare-feu ne sert à rien.

Dans un système "stateful", on peut n'ouvrir les ports que si il y a établissement d'une connexion TCP, pour éviter de les laisser tout le temps ouvert.

Avec ses analyses, le pare-feu peut réduire la bande passante.

Le pare-feu peut servir à faire de la répartition de débit. Il peut faire de la QOS pour réserver de la bande passante selon les personnes ou les entreprises.

Pare-feu bridge : fonctionne au niveau 2, pas avec l'ip. N'a pas d'adresse ip ni mac, donc invisible.

On peut tester sa sécurité avec NMAP, NPING2 ou NESSUS ou via des sites internet.

Schéma 1 :

Les ordinateurs du réseau lan de l'entreprise vont faire leur demande sur internet en passant par le proxy. Le proxy va faire les demandes à notre place. Les réponses iront au proxy. Le routeur 2 peut faire du NAT pour supprimer les adresses ip.

Si un ordinateur de l'entreprise est piraté (trojan), le proxy le rend difficile à contrôler.

Le pare-feu est un filtre, le proxy est un outil qui fait des demandes à la place de l'utilisateur.

Identifié selon : la zone qu'il dessert, la façon dont sont stockées les données, la manière dont sont gérées les ressources, son organisation, le type de périph, le moyen utilisé pour les connecter entre deux.

Réseau local (LAN : Local Area Network) : généralement une zone restreinte et un seul groupe d'administration. Peut contenir d'autres LAN.

WLAN : réseau local sans fil (wireless LAN), utilise les ondes radio (d'une dizaine de mètres de portée à plusieurs dizaine de kilomètres en Wimax). Les périphériques se connectent sans fil au points d'accès, qui sont eux mêmes connectés à internet via des câbles.

PAN : Réseau personnel (personal area network), souris, smartphone, tablettes connectées, généralement en Bluetooth (7 periph maximum, fréquence radio de 2.4 à 2.485ghz, technologie adaptative AFH pour réduire les interférences). Généralement symétrique, les appareil communiquent entre eux contrairement au wifi où c'est généralement client/serveur.

MAN : Réseau métropolitain (metropolitain area network), optimisé pour une zone géographique plus large que le LAN. Lignes appartiennent généralement à un consortium d'utilisateur ou à un FAI.

WAN : Réseau étendu (wide area network), relie ensemble des réseaux plus petits (interréseaux). Des entreprises privées peuvent aussi metrte en place leur WAN pour relier deux sites distants avec des lignes louées. Internet est un réseau WAN.

SAN : Réseau de stockage (Storage Area Network), utilisant par exemple ISCSI. Une unité de stockage SAN est désignée par un numéro LUN (Logical Unit Number). Dans un réseau SAN, on a accès au disque en mode block, comme s'il était directement connecté au PC, et pas en mode fichier (contrairement à un NAS).

Réseau P2P : Pas de serveur dédié ni de hierarchie entre les PC. Pas d'administration centralisée, pas de sécurité centralisée, plus il y a de PC, plus la complexité du réseau augmente. Pas forcément de sauvegarde centralisée.

Intranet : Réseau interne à une entreprise.

Extranet : accès limité au réseau intranet d'une entreprise via l'extérieur.

Un protocole est une règle de communication, une sorte de langage commun que 2 programmes utilisent pour communiquer. Lors d'une communication, il existe plusieurs programmes qui vont discuter entre eux. Par exemple, imaginons un navigateur qui veut consulter une page internet.

-Premier programme, le navigateur (Internet Explorer). Il sait demander une page internet à un serveur web 1.2.3.4 selon le protocole HTTP ("donne moi s'il te plait la page index.htm, si elle a été modifiée après le 10 juin 2014, je m'appelle internet explorer."

Mais pour que ce texte, ces données, arrivent jusqu'au service web du serveur, il faut qu'il voyage sur le réseau.

-Deuxième programme (ou plutôt, une "blibliothèque"), winsock, qui va découper les données en segments. Il va utiliser le protocole IP (pour envoyer le message vers 1.2.3.4.) ainsi que le protocole TCP pour demander un accusé de réception et préciser le port où écoute la machine (un "port" permet de filtrer ce que l'ordinateur reçoit -tel port est destiné à tel programme, cela lui permet d'éviter se se mélanger quand il reçoit, par exemple, à la fois une page web et un fichier).

-Troisième programme, le pilote de notre carte réseau, qui va utiliser le protocole Ethernet et transformer le tout en impulsions électriques. Le protocole ethernet permet à des machines de communiquer entre elles d'après leur adresse MAC. Si on disait que l'adresse IP serait le numéro de téléphone, l'adresse MAC serait le numéro de série du téléphone. Notre ordinateur ne connait pas toutes les adresses MAC de tous les PCs sur internet : il ne connait que les adresses macs des machines connectées à lui (commande "arp -a" pour les voir).

En résumé : 1)Ethernet pour communiquer avec la machine directement connectée à nous, 2)IP pour communiquer avec une machine plus loin, 3)TCP pour demander un accusé de réception et préciser un port, 4)HTTP pour demander telle page web.

On a ici 4 protocoles différents, "encapsulés" les uns dans les autres : dans un seul paquet, on aura "[ethernet[ip[tcp[données]]]]". On parle aussi de "couches".

Avoir des couches distinctes permet :

* une plus grande flexibilité. On peut très bien avoir du HTTP sur la première couche mais pas de l'Ethernet sur la dernière, ou bien autre chose que du http ou du TCP/IP mais toujours de l'ethernet.

* de concevoir des nouveaux protocoles plus facilement, qui s'encapsulent avec d'autres, ce qui encourage la concurrence.

* si un protocole devient obsolète, les protocoles des autres couches peuvent continuer à être utilisés.

Mis à part la couche 1 et 2, les protocoles sont en général définis par des organisations telles que l'IETF (Internet Engineering Task Force), par les constructeurs ou les créateurs de programmes. Les couches 1 et 2, très liées au matériel, voient leurs protocoles en grande partie définis par des organisation internationales de normalisation comme l'IEEE (Institue of Electrical and Electronics Engineering).

L'organisation internationale de normalisation (ISO) propose un standard pour les couches de protocoles, en proposant 7 parties. Néanmoins, beaucoup de protocoles ne collent pas vraiment à ces 7 parties (voir la Tentative de séparer de sprotocoles selon ces 7 couches).

Modèle OSI chez cisco, Modèle OSI chez webopedia.

Première sous-couche de la couche liaison ⇒ LLC (Logical link control) : Des mécanismes de multiplexage, par exemple en utilisant le champ VLAN (si on utilise la norme 802.1Q) ou bien le champ "type" d'une trame ethernet (qui indique quel protocole est en train d'être transporté, par exemple IP ou ARP). Inclus aussi les acquittement et le contrôle d'erreur (4 octets à la fin d'une trame ethernet).

Seconde sous-couche de la couche liaison ⇒ MAC (media access control) : Accès au support, adresses physique des machines.

Un navigateur web comme Internet Explorer intègre les couches 5, 6 et 7.

Protocol Data Unit : On appelle PDU le fragment d'une donnée. Par exemple, le PDU de la couche 1 est le bit (la donnée a été découpée en bits). Le PDU de la couche 2 est appelé une trame. Le PDU de la couche 3 est appelé un paquet. Le PDU de la couche 4 est appelé un segment pour TCP et un datagramme pour UDP. Plus d'info sur wikipedia

Moyen mnémotechnique : "Après Plusieurs Semaines Tout Respirait La Paix".

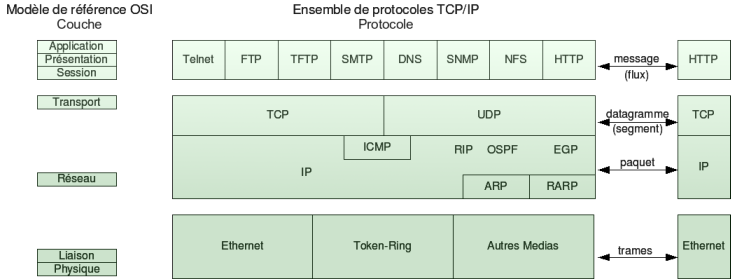

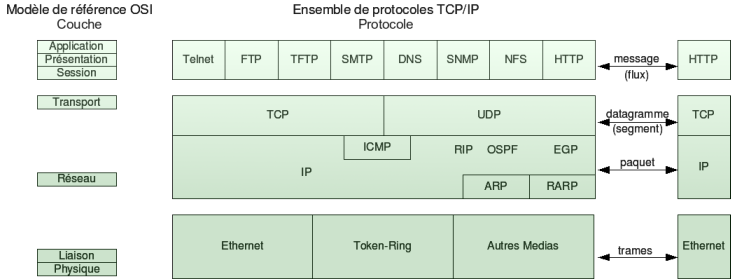

Il existe également le modèle TCP/IP ("modèle internet"), finalisé avant le modèle OSI, qui lui ne propose que 4 parties. Ne pas confondre le protocole TCP et le protocole IP : un protocole peut utiliser un système en couche similaire à celui du modèle TCP/IP mais ne pas utiliser le protocole TCP (par exemple, UDP à la place de TCP).

Comparaison des couches dans les modèles OSI et TCP/IP :

Protocoles utilisant le modèle TCP/IP (source de l'image inconnue) :

ICMP est en dessous de TCP et UDP : il n'y a pas de notion de port avec ICMP (on ne peut pas "ping" un port).

La couche 3 utilise 3 processus de base : l’adressage (assignation d'une adresse à un hôte), l'encapsulation ("création" du paquet comprenant les données des couches précédentes + adresses ip source et dest), le routage (sélectionner le chemin), la désencapsulation (on transmet le contenu du paquet à la couche supérieure).

Moyen mnémotechnique : Le prénom "Rita".

Le périphérique qui demande l'information est appelé le client, celui qui répond est appelé serveur. Un serveur contient des informations qu'il va partager à de multiples clients, par exemple, plusieurs clients vont demander une page web au même serveur. Un serveur d'impression va transmettre les demandes d'impression des clients à une imprimante.

Dans un réseau P2P (peer to peer) il n'y a pas de notion client/serveur. Chaque périphérique peut jouer le rôle de serveur ou de client. Par exemple, un PC directement connecté à un autre, ou bien deux PC sur un grand réseau partageant des fichiers entre eux.

Il existe aussi des systèmes hybrides, où les fichiers ne sont pas centralisés mais où l'index des fichiers est centralisé.

Les deux protocoles les plus utilisés. L'un s'assure de l'intégrité des données au prix d'une lourdeur de mise en place, l'autre privilégie la vitesse au risque de perdre des données.

Ils utilisent tous les deux la notions de port. Un port permet de filtrer ce que reçoit l'ordinateur. Pour que le client sache vers quel port envoyer ses données, il est défini du côté du serveur (80 pour http, 20/21 pour ftp...). En dessous de 1023, on parle de ports reconnus/réservés. De 1024-49 151 on parle de ports réservés définis par l'Internet Assigned Numbers Authority. Au dessus (jusqu'à 65 535), on parle de port dynamique.

Il n'y a aucune obligation d'utiliser tel port pour tel service. On peut très bien avoir un serveur HTTP qui écoute sur le port 81 au lieu du port 80, mais les clients ne pourront pas deviner où le serveur écoute et ne pourront donc pas accéder au site web. Attention : deux services ne peuvent pas écouter sur le même port.

Le port est aléatoire au niveau du client (par exemple le client ouvre le port aléatoire 50654 et le serveur le 80 pour HTTP afin d'établir une communication).

La commande netstat permet de voir les ports ouverts sur sa machine.

TCP est un protocole établissant une connexion full duplex entre 2 applications dialoguant sur 2 ordinateurs ("circuit virtuel"), chaque connexion correspond à un port.

Détection et traitement des erreurs, compression des données, sélection de la méthode de division des données, adressage des paquets de données, retransmet les paquets perdus, garantit la transmission dans l'ordre. Toutes ces fonctionnalités (notamment l'accusé de réception et la retransmission en cas d'erreur) imposent donc une surcharge sur le réseau.

Le récepteur doit aussi garder en mémoire les paquets arrivés dans un mauvais ordre pour les réassembler. C'est le numéro de séquence (ou numéro d'ordre) qui indique l'ordre des paquets. Ce numéro est incrémenté du nombre d'octet ayant été transmis. Par exemple, en commençant par l'octet 1, un PC indique qu'il envoie 10 octets. Le prochain numéro de séquence sera donc 11. S'il envoie là aussi 10 octets, le prochain numéro de séquence sera 21, etc. Normalement, il faudrait un accusé de réception à chaque fois, mais on peut demander un accusé après X données, c'est la "taille de la fenêtre". Augmenter cette taille peut faire baisser l'encombrement sur le réseau car moins d'accusés sont envoyés, attention quand même sur des réseaux peu fiable peu faire augmenter le nombre de paquet retransmis pour cause de défaillance. La taille de fenêtre est géré de façon automatique, selon le nombre de pertes ("fenêtre coulissante").

Le client envoie par exemple 3 segments, le serveur répond avec un accusé de réception. S'il n'a pas reçu cet accusé, le client renvoie les 3 paquets. Il existe aussi un système d'accusés de réception "sélectifs", qui ne redemande que les paquets perdus.

Protocole "fiable", un peu lourd, utilisé avec des protocoles nécessitant que les données arrivent exactement dans leur état d'origine, avec des données très longues, comme HTTP, POP3, FTP.

Les segments TCP comportent un en-tête (avec port source 16 bits, port destination 16 bits, n° de séquence 32 bits, n° d'accusé de reception 32 bits, longueur de l'entête + divers flags tels que ACK pour indiquer qu'il s'agit d'un accusé, SYN utilisé pour l'établissement d'une connection, FIN pour la fermeture de connexion, RST reset de connexion, PSH remise des données à la couche supérieure, URG pour indiquer données urgentes -le tout pour 16 bits, un champ windows pour indiquer le nombre d'octets que la session peut recevoir sans accusé de réception ("contrôle de flux") 16 bits, un checksum de 16 bits, la position urgente de 16 bits), des options facultatives sur 0 ou 32 bits et enfin un champ de données de taille variable. L'ensemble est passé à la couche inférieure (IP), puis inséré dans une trame.

Exemple de trame ethernet contenant du TCP :

La trame est convertie en hexadecimal pour que ça soit plus facile à lire.

E5 en hexadécimal est équivalent à 1110 0101 en binaire :

1110 devient 14 en décimal, qui devient donc E en hexadécimal.

0101 devient 5 en décimal, qui reste à 5 en hexadécimal.

Penser qu'un symbole hexa est équivalent à 4 en binaire, donc "sur 4 bits". les symboles hexa sont regroupés par 2 car on travaille souvent en octets (sur 8 bits). 08 en hexadécimal vaut 0000 01000 en binaire.

Exemple :

Pour distinguer les notations décimales/hexadécimales des chiffres de 0 à 9, on ajoute "0x" devant le chiffre. Par exemple, "0x8" indique qu'on travaille en notation hexadécimale (il vaut 8 en décimal et 1000 en binaire).

Plus d'informations sur frameip.com

D'autres infos sur lovemytool.com

Autres explications sur packetlife.net

*Entête Ethernet

Adresse MAC destination : 08 00 2B E5 BF

Adresse MAC source : 00 00 E8 C7 49 6A

Indique qu'il s'agit du protocole IP : 08 00

Entête IP

Version : 4

IHL ("Internet header lengh", longueur de l'entête ip) : 5

Type de Service (TOS, Type Of Service) : 00

Longueur totale du paquet ip : 00 35

Numéro d'identification du paquet (en cas de fragmentation plus tard) : 00 04

Flags (indique si sera suivi d'un autre paquet, si fragmentation autorisée) : 00

Position fragment : 00

TTL (durée de vie maximale du paquet décrémenté d'un chaque routeur, ici à 60 en décimal) : 3C

Protocole utilisé (01 ICMP ; 02 IGMP ; 06 TCP ; 17 UDP) : 06

Checksum (qui devra être recalculé à chaque routeur car TTL change) : 80 B9

IP source (126.0.0.4) : 7E 00 00 04

IP destination (126.0.2.2) : 7E 00 02 02

En image sur sixscape.com

Entête TCP

Port source (en binaire 0000 0000 0000 0000, en décimal 1024+1 = port 1025) : 04 01

Port destination (en binaire 0000 0000 0000 0000, en décimal 16+4+1 = port 21): 00 15

n° de séquence : 00 08 0C 09

n° de reçu : 11 84 60 3B

Longueur de l'entête + réservé + bits de code : 50 18

Champ windows : 0B 40

Checksum : 1E A3

Champ urgent : 00 00

Données

Se traduisent par "User Colomb" : 55 53 45 52 20 63 6F 6C 6F 6D 62 0D 0A

Couche transport dans le modèle TCP/IP et OSI.

Pour établir une connexion TCP :

1) Le client envoie au serveur un SEQ numéro de séquence (aléatoire) contenant le flag SYN (disons, 100).

2) Le serveur répond avec les flags SYN et ACK (avec le numéro d'ordre+1, n° de reçu, donc 101) et génère un nouveau numéro de SEQ (200).

3) Le client répond avec le numéro de séquence égal au numéro d'ordre (101) et le numéro de reçu égal au numéro de SEQ+1 (201).

L'attaque SYN flood se passe lorsque le client saute volontairement l'étape 3, pour laisser le serveur en attente d'une réponse. Un

Pour fermer la connexion TCP, 4 étapes :

1)Le client envoie FIN.

2)Le serveur répond avec un ACK.

3)Le serveur envoie à son tour un FIN.

4)Le client répond avec un ACK.

Bonne explication sur firewall.cx

Protocole simple, sans connexion, pas de négociation, pas d'accusé de réception, pas de numéro d'ordre pour les datagrammes (les données peuvent arriver dans un ordre différent de l'ordre d'envoi, par exemple si elles ont pris des chemins différents).

Utilisé dans des applications nécessitant de la vitesse et moins de lourdeur, par exemple la lecture de video, la téléphonie sur IP ou les jeux en lignes : si un paquet n'arrive pas, c'est quasiment invisible vu le nombre de données envoyées. Il est également utilisé pour les DNS (sauf dans le rare cas où une réponse dépasse 512 octets, à ce moment TCP est utilisé), TFTP, RIP, SNMP, DHCP.

Le datagramme UDP est composé uniquement du port source, port destination, longueur du message UDP en octet, checksum. Chacun de ces champs est sur 16 bits, ils sont suivis des données.

Attention, UDP n'est pas fiable mais ça ne signifie pas que les applications qui l'utilisent ne le sont pas. Il est tout à fait possible de mettre en place une système de vérification des données dans la couche supérieure. Pour certains protocole ,par exemple pour DNS, la requête est réémise en cas d'absence de réponse.

Plus simple à gérer et à dépanner. 3 couches distinctes : couche d'accès (les périphériques finaux et les switch/hub/où ils se branchent, établissement de VLAN), couche de distribution (délimite les domaines de diffusion, fait de la QoS...) et le coeur du réseau (la voie principale empruntée par le trafic, se connecte éventuellement à internet).

Il existe un modèle plus simple, le "modèle fédérateur", qui regroupe la couche de distributions et le cœur du réseau.

C'est une séparation logique : au niveau physique, la couche d'accès et la couche de distribution pourraient très bien être dans le même local technique.

Un modèle de réseau hiérarchique est plus simple à faire évoluer, redondant (sauf la couche d'accès en général), plus facile à gérer, maintenir, sécuriser et rendre performant.

Le diamètre maximal du réseau est le nombre maximal de périphériques entre une machine et une autre. Ce diamètre est à prendre en compte lors du plan : on peut fait en sorte que la couche d'accès de l'équipe des graphistes ait un faible diamètre jusqu'au serveur qui leur est réservé. Il faut analyser les besoins des communautés d’utilisateurs pour faire un agencement physique et logique cohérent.

On peut agréger la bande passante en connectant deux switchs avec plusieurs câbles (technologie EtherChannel chez Cisco). Dans un plan logique de réseau on utilise un ovale sur un lien pour indiquer une agrégation de bande passante. On peut créer de la redondance en créant différents chemins entre les switchs de la couche de distribution ou du coeur : par exemple, pour aller de la machine A à C, on pourrait mettre un lien direct ET un lien qui passe par B. Si un chemin est en panne, l'autre est utilisé.

Pour la couche de distribution ou le coeur du réseau il faudrait donc dans l'idéal un switch capable de redondance, QoS, agréagation de liaison, ACL, composants redondants (double alimentation pour en remplacer une si l'autre grille), disposant d'un débit élévé.

il y a des besoins différents pour la couche d'accès : aggrégation, PoE, sécurité des ports (quel périphérique peut se connecter à ce port), VLAN.

Le protocole ip fonctionne sans connexion : elle n'est pas établie avant l'envoi de données, l'hôte ne sait pas à l'avance que le paquet arrive et l'expéditeur ne sait pas si l'hôte est là/si le paquet arrive. Le protocole IP est "non fiable" (pas d'accusé de réception, de renvoi de paquets, d'assemblement dans le bon ordre...), il ne garantit pas l'envoie des paquets, c'est le travail des couches supérieures comme TCP.

Il est indépendant du support de transmission des données (wifi, fibre optique, ethernet...). Le support détermine néanmoins la taille maximale tu paquet (MTU). La couche liaison de donnée passe à la couche réseau la taille maximum du paquet. Parfois, lors d'un changement de réseau, un routeur doit "fragmenter" le paquet, c'est à dire le découper en plusieurs paquet (avec chacun sa propre entête IP). La couche TCP peut spécifier un "Maximum Segment Size" (mss). Plus d'infos sur nain-t.net

L'adresse ip permet d'identifier un hôte au niveau de la couche 3. L'adresse ip est en quelque sorte l'adresse postale de l'ordinateur (l'adresse mac serait son nuémro de sécurité social).

Le protocole ip permet l'établissement d'un réseau logique, à ne pas confondre avec un réseau physique (deux appareils ou plus connectés à un support commun). Deux machines peuvent être dans le même réseau logique sans être sur le même emplacement géographique (VPN).

Une adresse IPv4 comporte 32 bits, 4 fois 8 bits (4 fois 8 bits) : 00000000 00000000 00000000 00000000

On peut convertir cette adresse en décimal pour que ça soit plus facile à lire.

Par exemple, pour le premier octet :

On a 128+64+0+0+0+0+0+0=192.

Pour le deuxième octet :

On a 128+0+32+0+8+0+0+0=168.

En décimal, elle se lit donc : 192.168.2.1

Une partie de cette adresse indique le réseau, une autre partie indique l'hôte. On peut choisir quelle partie indique quoi avec un masque de sous réseau. Selon les situations, on pourra vouloir peu de réseaux avec beaucoup d'hôtes, ou beaucoup de réseaux avec quelques hôtes.

Diviser un grand réseau en plusieurs permet d'améliorer les performances. On peut diviser un grand réseau en plusieurs selon différents critères : géographique (si la distance est grande), par secteur d'activité (un même secteur génère un trafic réseau proche, par exemple le secteur des graphistes va échanger de lourdes données / le secteur des vendeurs en échangera moins), par besoin d'accès (on peut vouloir se connecter depuis l'extérieur à ce réseau mais pas celui-là).

Un masque de sous-réseau indique quelle partie de l'adresse IP représente le réseau.

Par exemple, pour l'ip 00001001.00000000.00000000.00000001, autrement dit "11.0.0.1". On pourrait décider que les 8 premiers bits indiqueraient le réseau (et donc les 24 derniers indiquent l'hôte sur ce réseau). Ce qui s'écrit simplement "11.0.0.1/8". On parle de "préfixe /8", c'est la notation CIDR (Classless Inter-Domain Routing).

Le masque pourrait également se noter en décimal "255.0.0.0". Ce qui donne, en binaire : 11111111.00000000.00000000.00000000, ce qui revient au même que de noter "/8". Dans cet exemple, il y a donc 255 réseaux possibles. Dans un seul de ces réseaux, il peut y avoir (256*256*256) 16 777 216 machines (moins 2 pour l'adresse réseau et celle de broadcast, voir plus bas).

On pourrait aussi mettre un masque en 255.255.255.0 (autrement dit, préfixe /24). Dans ce cas là, il y a 16 777 214v réseaux possibles et 255 hôtes dans chacun de ces réseaux.

/8 (autrement dit 255.0.0.0 ou 11111111.00000000.00000000.00000000), /16 (autrement dit 255.255.0.0 ou 11111111.11111111.00000000.00000000) et /24 (autrement dit 2555.255.255.0 ou 11111111.11111111.11111111.00000000) sont des masques très utilisés.

Le masque donne le nombre de machines qui nous entourent.

Les IP sont divisés en classes A, B, C, D et E. Autrefois, cela dispensait d'utiliser les masques réseaux pour certains protocoles. On pouvait déduire l'adresse réseau selon sa classe. C'est "l'adressage par classe". Par le passé, une entreprise se voyait attribuer un bloc d'adresse d'une classe. Certaines entreprises possèdent encore des ip de classe A et ont donc à leur disposition 16 millions d'adresses.

Une ip de classe A (de 1.0.0.0 à 127.0.0.0 -soit les adresses commençant par 0 en binaire, "bits d'ordre haut") avait un masque de 255.0.0.0, une B de (128.0.0.0 à 191.0.0.0 -adresses dont les bits d'ordre haut commencent par 10) avait un masque de 255.255.0.0, une C (192.0.0.0 à 223.0.0.0 -commençant par 110 en binaire) avait un masque /24.

Plus d'infos sur wikipedia

Aujourd'hui, tous les protocoles récents supportent les masques réseau, donc la notion de classe n'est plus aussi importante. On retrouve tout de même cette notion encore aujourd'hui dans windows par exemple quand on renseigne une ip : le sous-réseau proposé automatiquement est celui de la classe de l'ip qu'on vient de taper.

Ou "VLSM" (Variable Length Subnet mask).

On est pas obligé de se limiter à /8 (255.0.0.0), /16 (255.255.0.0) ou /24 (255.255.255.0). On peut très bien indiquer que les 25 premiers bits indiquent le réseau. On aura donc : 11111111.11111111.11111111.100000 ou 255.255.255.128, autrement dit /25. Ici, si on applique ce masque à une adresse de type 192.168.1.x, il y aura 2 sous réseau : un premier de 192.168.1.1 à 192.168.1.127, un deuxième de 192.168.1.128 à 192.168.1.255.

Cette technique permet de donner le nombre exact d'ip nécessaires pour un réseau.

Par exemple, imaginons que l'on veuille faire 3 sous réseau avec 100 hôtes dans le premier, 50 dans le deuxième et 25 dans le troisième.

On aura :

-192.168.9.0/25

-192.168.9.128/26

-192.168.9.192/27

Il existe finalement assez peu de VLSM possibles :

00000000 = 0

10000000 = 128

11000000 = 192

11100000 = 224

11110000 = 240

11111000 = 248

11111100 = 252

11111110 = 254

11111111 = 255

Un calculateur de VLSM

L'adresse réseau est la première adresse du réseau.

Par exemple, l'adresse réseau de la machine 192.168.2.1/24 est 192.168.2.0, l'adresse réseau de la machine 10.2.3.4/8 est 10.0.0.0.

Dans une adresse réseau, tous les bits représentant l'hôte sont à 1. Elle est toujours paire.

Ou "domaine de diffusion". Un broadcast est un message envoyé à tous les membres d'un réseau. En général, il s'agit du message d'un ordinateur qui veut communiquer avec une machine dont l'adresse ip lui indique qu'elle se trouve sur le réseau sans qu'il sache précisément qui elle est. Il envoie alors son message à tout le réseau dans l'espoir qu'elle réponde (voir la partie "requête ARP").

Créer des sous réseau limite la diffusion des messages de broadcast et améliore donc les performances.

L'adresse de diffusion est la plus haute adresse du réseau. Par exemple, l'adresse de diffusion de 192.168.2.1/24 est 192.168.2.255, celle de 10.0.0.0/9 sera 10.127.255.255. Elle est toujours impaire.

Pour calculer le nombre d'hôte, on utilise la formule "(2 puissance (le nombre de bits laissés pour les hôtes)) moins 2".

Par exemple, si on a besoin de 1000 hôtes :

2*2*2*2*2*2*2*2*2*2=1024

Il faut donc laisser 10 bits dans l'adresse pour les hôtes. Le réseau sera donc en /22 :

255.255.252.0, par exemple 192.168.0.0/22 (2^6=64 donc 4 sous-réseaux, donc adresse de broadcast 192.168.3.255).

Ensuite, on peut découper encore une fois ce nombre d'hôte, par exemple en 2, pour avoir un réseau 192.168.0.0/23 (255.255.254.0, adresse de broadcast 192.168.1.255 car 2^1=2, donc 128 sous réseaux) contenant 500 hôtes.

On peut encore découper, pour avoir, à la fin, un sous réseau de 500, un autre de 200, un autre de 40, par exemple.

Penser à toujours commencer le découpage par le plus gros. Travailler sur papier et s'assurer que les sous-réseaux ne se superposent pas.

Un outil pour calculer

Une adresse 178.155.23.188/18.

1)On calcule à quoi correspond le /18. C'est un /16 (255.255) + 2 bits (128+64).

11111111.11111111.11000000

Donc le masque en notation décimale est 255.255.192.0.

2)Combien y a-t-il de sous réseau (sans compter les octets complets) ? 192 est un masque, il faut l'appliquer à l'envers, sans oublier le 0 : 256-192=64. 4 réseaux.

Autre technique plus simple qui exploite le fait que le binaire fonctionne en puissance de 2. Prendre les bits des octets incomplets et mettre en puissance de 2. Ici, il y a 2 bits, on les met en puissance de 2. 2^2 (c'est à dire 2*2) =4 sous-réseaux.

3)On regarde dans quel sous-réseau se situe 178.155.23.188. C'est le "23" qui est à observer ici, il est inférieur à 64, il se situe donc dans le premier sous-réseau.

4)On peut donc déduire l'adresse réseau : 172.155.0.0 et l'adresse de broadcast : 172.155.63.255.

Une adresse 143.254.190.250/29 :

1)/29, c'est /24 plus 5 bits (128+64+32+16+8), donc 248.

2)2^5 (2*2*2*2*2) = 32 sous-réseaux. 256/32=8, tous les 8. C'est aussi là où est le tout dernier bit.

3)On essaye le multiple de 8 qui se rapproche le plus du nombre recherché (250). 8*30=240. On voit qu'on peut rajouter 8, 248, mais pas plus sinon ça dépasse 250. Donc il est dans la tranche 248 et 255.

4)Adresse réseau 143.254.190.248. ; broadcast 143.254.190.255.

Une adresse 179.75.197.132/25 :

1) /25 c'est /24 qui est connu (255.255.255.0) auquel on rajoute 1 bit. Donc 255.255.255.128

2)Combien de sous-réseaux ? 2^1 = 2.

3)Adresse dans le 2e sous-réseau car 132 est supérieur à 128.

4)Adresse réseau : 179.75.197.128 ; broadcast 179.75.197.132

Une adresse 167.55.131.128/22 :

1)/22 ça ressemble à /24 qui est connu. Donc 255.255.255.0 moins 2 bits, c'est à dire 2+1. Donc 255.255.252.0.

2)Combien de sous réseaux ? 2^6=64.

3)C'est tous les 4 (64*4=256). Adresse entre 128 et 132.

4)Adresse réseau : 167.55.128.0 ; Broadcast : 167.55.131.255

On veut faire un réseau de 28 personnes, un autre de 12 personnes, en prenant le moins de place possible. 192.168.1.0

1)28 personnes, il faudra prendre des tranches de 32. 24=tranche de 255, /25=2 tranches de 128... /26 4 tranches de 64... Ce sera donc /27.

192.168.1.0/27

Le réseau ira donc jusqu'à 192.168.1.32.

2)Pour celui de 12 personnes, on va utiliser les tranches de 16, donc 192.168.1.32/16.

On veut deux réseaux. Réseau A avec 110 hôtes utilisant 192.168.7.0 et réseau B avec 54 hôtes.

A) 110 hôtes, c'est proche de 128, or 256-128=128. Le masque sera 192.168.7.0/255.255.255.128. C'est rajouter un bit : /25. L'adresse du routeur pourrait être la dernière, 192.168.7.126.

B) 54 hôtes, c'est proche de 64, or 256-64=192. Le masque sera 192.168.7.0/255.255.255.192. C'est rajouter 2 bits donc : /26. L'adresse du routeur pourrait être 192.168.7.190.

On veut 2 réseaux, un de 174 hôtes et un de 60, en prenant le moins de place possible.

1)192.168.1.0/24, dernière adresse d'hôte 192.168.1.254.

2)192.168.2.0/26, dernière adresse d'hôte 192.168.2.62.

//www.subnettingquestions.com/ posent ce genre de question :

Combien de sous-réseaux et d'hôtes par sous réseau pouvons nous obtenir à partir du réseau 172.28.0.0/26 ?

En /26 (ou 255.255.255.192), le nombre d'hôte est assez évident. Pour le trouver, calculer "256-192" ou compter les bits libres :

11111111.11111111.11111111.11000000 = 6 bits, donc 32+16+8+4+2+1 (+1 pour prendre en compte le 0).

64 emplacements disponibles, auxquels on enlève broadcast et réseau, donc 62 hôtes possibles.

Combien de "sous réseaux" ? La question peut sembler étrange mais c'est un problème de vocabulaire : 172.28.0.0 est un réseau de classe B, sont masque devrait être de /16, donc les 10 bits qui viennent après sont considérés comme étant un "sous-réseau".

Donc en additionnant ces bits pour avoir le nombre maximum de combinaisons qu'il peuvent prendre, on arrive à 512+256+128+64+32+16+8+4+2+1=1023+1 pour prendre en compte le 0=1024.

Donc 1024 subnets et 62 hosts.

Le système utilisé par les machines pour trouver l'adresse réseau avec le masque.

1 et 1 donne 1, 0 et 1 donne 0, 0 et 0 donne zéro.

Les hôtes peuvent communiquer de 3 façon : monodiffusion ("unicast" d'une IP à une seule autre IP), diffusion ("broadcast", à toutes les ip), multidiffusion ("multicast", à plusieurs ip à la fois).

On peut faire un broadcast à un réseau distant (diffusion dirigée, "Directed Broadcast").

On peut effectuer un déploiement windows en multidiffusion pour envoyer les mêmes données à plusieurs machines à la fois, ce qui économise la bande passante car un seul paquet envoyé (et "dupliqué" par le switch).

Certaines Ip sont réservées pour les réseaux privés, par exemple un LAN dans une entreprise :

-de 10.0.0.0 à 10.255.255.254 pour la classe A (10.0.0.0 /8),

-de 172.16.0.0 à 172.31.255.254 pour la classe B (172.16.0.0 /12),

-de 192.168.0.0 à 192.168.255.254 pour la classe C (192.168.0.0 /16).

Ces IP ne sont pas routées sur internet (pour y accéder, elle doivent passer par un NAT, qui va convertir l'adresse, par exemple 10.0.0.1 et 10.0.0.2 seront convertis en 81.12.9.1 par la box adsl).

Les IP ci-dessous sont aussi des IP séservées, non-routées sur internet (il n'y a pas de route vers elles sur internet).

-La plage de 224.0.0.0 à 239.255.255.255 est réservée à la multidiffusion. Le Network Time Protocol fonctionne avec 224.0.1.1. Cette plage-ci, contrairement aux autres réservées, peut être utilisée sur internet, par exemple pour la télévision sur ip ou certaines webradios.

-De 240.0.0.0 à 255.255.255.254, il s'agit d'une plage spéciale d'adresses expérimentales (pour la recherche), peut être utilisées sur internet dans le futur.

-Impossible d'utiliser une adresse commençant par 0 (sauf 0.0.0.0 qui sert à indiquer une route par défaut).

-L'adresse 127.0.0.1 est une adresse de bouclage ("loopback adress"), c'est à dire l'adresse qu'un hôte utilise pour rediriger du trafic vers lui même. Pratique quand on héberge un serveur sur son PC. L'intervalle 127.0.0.0-127.255.255.255 ne doit pas être utilisé. On peut définir d'autres adresses comme étant adresses de bouclage, 127.0.0.1 est celle par défaut.

-De 169.254.0.0 à 169.254.255.255, il s'agit d'adresses APIPA (Automatic Private Internet Protocol Addressing), appliquées lorsque le PC demande une adresse à un serveur mais qu'il n'obtient pas de réponse.

-Les adresses de 192.0.2.0 à 192.0.2.255 sont des adresses pédagogiques, qui servent aux étudiants.

Les adresses routables et accessibles sur internet, elles sont uniques mondialement. Attribuée par l'IANA (Internet Assigned Numbers Authority) et les registres internet régionaux (AfriNIC -African Network Information Centre, APNIC -Asia Pacific Network Information Centre, ARIN -American Registry for Internet Numbers, LACNIC -Latin-American and Caribbean IP Address Registry), RIPE NCC). Le FAI prête des adresses à ses clients. En général, pour les particuliers, on a une adresse par ligne téléphonique.

ICMP (Internet Control Message Protocol) sert à véhiculer des messages d'erreurs et de contrôles entre les hôtes. L'utilitaire ping utilise le protocole ICMP et les messages Echo Request/Echo Reply. Il existe également le message "ICMP Destination Unreachable" qui peut être envoyé si un hôte ne sait pas où envoyer le paquet. Le message "Time Exceeded" indique que le TTL du paquet ip que le routeur vient de recevoir est à 1, il le décrémente à 0 et envoie le message. Un message "Route redirection" peut aussi être émit pour indiquer qu'une meilleur route est disponible.

Route redirection (Redirection de la route). Un hôte peut aussi indiquer "Source Quench" pour dire qu'il commence à saturer et demander que l'envoyeur baisse la fréquence d'émission des messages.

IPv6 a plusieurs avantages par rapport à IPV4 :

-Adressage sur 128 bits, donc beaucoup plus d'adresse disponibles.

-Entête simplifiée.

-Un emplacement dans l'entête pour étiquetter le flux afin de faire de la QOS.

-Element d'entête facultatif sur 8 bits pour évolution future ou personnalisation.

-Pensé pour la sécurité (IPsec a été penser en premier lieu pour marcher avec IPV6).

IPv6 s'inscrit dans toute une suite de protocoles, par exemple ICMPv6.

Une adresse IPv6 se compose de 8 champs de 16 bits exprimés en hexadécimal, par exemple :

2001:0db8:0000:85a3:0000:0000:ac1f:8001

Elle prépare les données pour le transfert sur le support physique. Elle permet au protocole de la couche supérieure (IPv4, par exemple) de ne pas se soucier du support sur lequel il est transporté (éthernet, wifi, fibre...) Les protocoles de cette couchent spécifient le format de la trame qui va encapsuler un paquet. Les trames seront différentes selon les supports. Un routeur peut modifier la trame. Une séquence de bits détermine le début et la fin de la trame (diverses techniques sont utilisée pour éviter que les données ne soient vues comme des délimiteurs, "delimiter collision", voir cette page bien détaillée en japonais.

Divisée en 2 sous-couches :

-LLC (Logical link control) : indique les VLAN, type de protocole encapsulé, aquittement, contrôle d'erreur, QoS, indication d'encombrement).

-MAC (Media Access Control) : assure l'adressage, formate les données de manière appropriée selon le support, place/récupère les données sur les supports, encapsulation, détection des erreurs, détermine si la trame peut être envoyé, s'il n'y a pas eu de collision avec d'autres trames.

Le champ contrôle d'erreur (checksum) est calculé lors de l'émission de la trame selon le contenu puis recalculé à l'arrivé selon la même formule, si le résultat n'est pas le même, les données ont été corrompues pendant le voyage et la trame est ignorée. On peut aussi parfois utiliser un CRC (Cyclic Redundancy Check, contrôle de redondance cyclique, un peu plus complexe qu'un checksum) pour contrôler l'intégrité des données. La quantité d'informations de contrôle requise dépend du support : par exemple, moins de contrôle nécessaire sur un support par câble que par ondes satellites.

Contrairement à beaucoup de protocoles de la couche supérieure, les protocoles de cette couche ne sont pas décrits dans un RFC (un document décrivant le protocole, "Request For Comments") mais par des organismes internationaux de normalisation car elles sont très liées au matériel tel que les carte réseau (en anglais "NIC", Network Interface Card). Ainsi, les normes wifi sont gérées par l'IEEE.

Quelques organismes :

UIT : Union internationale des télécommunications, département des nations unies.

IEEE : Institue of Electrical and Electronics Engineering, élabore les normes informatiques et électronique (IEEE 802 pour les LAN et MAN).

ISO : organisation internationale de normalisation. A créé la norme OSI (système de couches).

IAB : Internet Architecture Board, supervise développement technique et structurel d'internet.

CEI : Commission Electronique Internationale.

ANSI : American National Standard Institute.

TIA/EIA : Telecommunication Industry Association et Electric Inustrie Alliance, met en place des normes concernant l'industrie électronique.

En Full Duplex les périphériques peuvent écouter et recevoir en même temps, en Half Duplex ils ne peuvent que recevoir ou que écouter.

Une trame de type Ethernet II, encapsulant un datagramme IP encapsulant lui même de l'ICMP :

[Trame Ethernet]

AA AA AA AA AA AA AA : Préambule (7 octets). Chaque A représente "10101010" en binaire.

AB : "Start of Frame delimiter", "SoF" (1 octet), "10101011", sert de délimiteur pour annoncer la trame.

00 24 2c 2c e2 85 : Adresse MAC de destination.

54 04 a6 63 ca 77 : Adresse MAC source.

08 00 (2 octets) : indique ici type de protocole encapsulé (IP). Ce champ peut aussi être utilisé pour indiquer la taille de la trame (si inférieur à 1500 en décimal).

[Datagramme IP]

45 : longueur de l'en-tête.

00 : Type de Service (TOS, Type Of Service).

00 3C : Longueur totale du paquet ip (60 octets).

32 C3 : Numéro d'identification du paquet (en cas de fragmentation plus tard).

00 : Flags (indique si sera suivi d'un autre paquet, si fragmentation autorisée).

00 : Position fragment.

80 : TTL (durée de vie maximale du paquet décrémenté d'un chaque routeur, ici à 128 en décimal).

01 : Protocole utilisé (01 ICMP ; 02 IGMP ; 06 TCP ; 17 UDP)

84 93 : Checksum (qui devra être recalculé à chaque routeur car TTL change).

C0 A8 01 0E : IP source (192.168.1.14)

c0 a8 01 0c : IP destination (126.0.2.2)

A noter : en ethernet, on a destination puis source, en IP on a d'abord la source puis la destination.

[Segment ICMP]

08 : Type de requète ICMP, ici une demande d'echo.

00 : code d'erreur.

4D 2F : Somme de contrôle.

00 01 : identifiant (n° du ping, varie selon les versions de Windows, assigné à un processus sous linux).

00 2C : Numéro de séquence (nombre aléatoire qui reset au démarrage de windows).

00 00 00 00 00 00 00 00 69 6a 6b 6c 6d 6e 6f 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 69 : Pour remplir le paquet (si le datagramme est plus petit que 28 octets il est invalide).

[/Segment ICMP]

[/Datagramme IP]

18 45 AA B1 : Séquence de contrôle de la trame (exemple fictif)

[/Trame Ethernet]

La couche physique créé les signaux électriques, lumineux, ondes radios représentant les bits. Elles peut ajouter ajouter un signal pour indiquer le début d'une trame de couche 2 (en plusn par exemple du préambule Ethernet lui-même, la couche 1 créé ses propres séparateurs). Ce sont les mêmes organisations internationales de normalisation que celles de la couche 2 qui définissent les protocoles. Ils définissent les propriétés électriques/mécaniques, définissent la façon dont sont envoyés les informations de contrôle, la représentation du binaire (durée d'un bit, puissance du signal..."méthode de signalisation" ou "codage"), les voltages, les types de connecteurs, etc. de façon à ce que le matériel reste compatible.

Un bit peut être représenté de différentes façons : par variation de la tension, par variation de la fréquence (fréquence basse+0, élevée=1 par exemple), variation de phase. Les hôtes utilisent une horloge pour mesurer ces variations.

Différents exemples de codages chez workig.free.fr

La méthode non-retour à zéro ("NRZ") utilise la variation de tension. Elle est sensibles aux interférences, ne peut pas être utilisé pour les connections à haut débit. Lorsque plusieurs 0 sont envoyés à la suite, aucun signal n'est transmis, ce qui peut être interprété comme une perte de connexion. Lorsque plusieurs 1 ou 0 sont transmis à la fois, difficile de savoir combien ont été envoyés car il n'y a pas de séparation.

Le Codage Manchester utilise les transition de tension. Par exemple, une transition d'une tension faible vers une tension élevée peut représenter le 1. Une transition d'une tension élevée vers une tension faible représenterait le 0. Pour envoyer une suite de 5 zéro, on pourrait baisser la tension 5 fois. Utilisé pour l'Ethernet 10BASE-T (câbles cat 3).

Parfois, une séquence de signaux n'est pas égal à la même séquence de bits. On parle de "groupe de code". Par exemple, la séquence "1010101010" pourrait être codé "10011001100", ou bien "1111111" être codé en "1010110001" afin de réduire les erreurs, améliorer la détection des bits de données et limiter l'énergie transmise sur le support (si on utilise le codage Manchester pour envoyer des paquets de 1, la tension ne cesserait de monter). Voir par exemple le groupe de code "4B/5B".

http://en.wikipedia.org/wiki/Rollover_cable|Plus d'info

Le matériel réseau peut s'échanger des informations avec le protocole LLDP. Pour connaitre le numéro du port et le nom du routeur sur lequel on est branché, lancer wireshark et filtrer en utilisant "lldp" ou un programme du type haneWIN LLDP Agent. Peut poser des risques de sécurité (trop d'infos diffusée ou construction de faux paquets LLDP par un pirate).

Attention : lorsqu'on parle de "port" ci-dessous, on parle de port physique, c'est à dire là où se branchent les cables RJ45. Ce ne sont pas les ports logiciel (port HTTP, port Telnet...).

Un concentrateur (ou HUB) renvoie les données reçues sur un port à tous les autres ports. Il peut aussi servir de répéteur pour augmenter la puissance du signal. De moins en moins utilisé car il ne segmente pas le trafic donc diminuent la bande passante disponible. Le débit du HUB est le débit divisé par le nombre de ports. Pas de mémoire, moins cher. Un PC connecté à un HUB verra tout le trafic entre tous les PC.

Cela pose des problèmes d'encombrement du réseau, les PC sont tous dans le même "domaine de collision" (ils se gênent quand ils communiquent). Un seul PC peut communiquer à la fois.

On appelle pont de "niveau 1" (niveau 1 de la couche OSI) un adaptateur entre 2 supports différents, par exemple un adaptateur fibre à CPL, ou un convertisseur Fast Ethernet / Fibre optique. Il ne s'intéresse pas aux protocoles de couche 1.

Possède donc 2 ports.

Un pont de niveau 2, ou "pont éthernet", est une frontière entre un segment de réseau physique et un autre. Ne diffuse pas une trame si il voit qu'elle n'est pas destinée à une adresse mac connue branchée à un de ses ports.

Un pont permet de partager un domaine de collision en 2 (par contre, il ne sépare pas les domaines de broadcast).

Il peut lire les informations ethernet mais pas les modifier.

Très répandu dans les réseaux sans fil.

Ou "commutateurs".

On peut considérer un switch comme un "pont multiport" (donc niveau 2 de la couche OSI). Il sait lire les paquets et déterminer sur quel port renvoyer une trame selon son adresse MAC.

Il encombre moins le réseau qu'un Hub car sépare les domaines de collisions. Il utilise les adresses MAC pour diriger les données.

Pour savoir sur quels ports sont quels MAC, il écoute les trames (mémorise que telle adresse mac vient d'arriver sur tel port). Quand il ne sait pas où renvoyer une trame, il la renvoie sur tout ses ports avec une machine connectée (LED allumée) sauf celui d'entrée pour éviter les boucles.

Des boucles infinies peuvent néanmoins de former si les commutateurs sont reliés entre eux par de multiples liaisons (redondance) : le switch A envoie à tous ses ports sauf celui où il a reçu, le B fait de même, le C aussi... et la trame revient au A. On parle de "tempête de broadcast" quand cette situation empêche le réseau de fonctionner. utiliser le protocole STP (Spanning Tree Protocol) pour éviter les boucles.

Un switch a besoin de mémoire pour faire une table de correspondance mac/port (en général on parle de mémoire CAM, "mémoire adressable par contenu"). On appelle cette table "table de commutation" ou "table de pont" ou encore "table MAC", elle peut être commune à tous les ports ou bien chaque port entrant peut avoir sa mémoire réservée.

Une attaque courante consiste à inonder un switch de fausses adresses MAC : le pirate va envoyer un maximum de fausses adresse mac au switch, ce qui va remplir sa table et lui faire oublier sur quels ports sont branchées les vraies machines. Le switch est alors forcé d'émettre ses paquets sur tous les ports pour les retrouver. En émettant sur tous les ports, il devient alors aussi transparent qu'un HUB, ce qui permet au pirate de lire les paquets.

Il utilise aussi sa mémoire pour réaliser une opération de commutation dite "store and forward" (stockage et retransmission) : il retient la trame envoyée, recalcule son checksum pour voir si elle contient des erreurs (Frame Check Sequence, FCS) puis l'envoie au port correspondant à la MAC du périphérique désigné. Si plusieurs trames doivent être envoyée au même port, il les envoie les unes après les autres.

Certains switchs ne lisent que l'adresse sans calculer le CRC pour ne pas perdre de temps (commutation "cut-through fast forward"). Ils transmettent plus rapidement mais envoient parfois des trames endommagées sur le réseau, qui seront ignorées par la carte réseau à l'arrivé. Il existe une méthode un peu entre les deux, "cut-through fragment-free", qui vérifie uniquement les 64 premiers octets de la trame car c'est souvent là que sont les erreurs. Un switch peut également combiner ces méthodes, et s'adapter selon un seuil d'erreur défini.

Utiliser un switch à la place d'un hub permet de partager le domaine de collision en autant de ports que comporte le switch. En effet, si un PC est connecté à un switch, sur le support qui va jusqu'au PC n'arrivent que des informations destinées à ce PC.

Il ne filtre pas les domaines de diffusion (domaines de broadcast). Un switch enverra un broadcast sur tous ses ports (excepté le port d'origine du broadcast) : si le switch est branché à un autre switch, ce dernier enverra lui aussi un broadcast sur tous ses ports (excepté le port d'origine du broadcast). Un routeur ou la mise en place de VLAN permet de limiter les domaines de diffusion. Schéma explicatif

S'il est full-duplex, c'est à dire que le support peut émettre et renvoyer en même temps (il utilise 2 paires de fils, une paire pour envoyer et une pour recevoir -il faut au minimum une paire de fil pour fonctionner pour établir un courant, un half-duplex utilise une paire, un full-duplex 2 paires), il n'y a plus du tout de problème de collision car les données "aller" ne circulent pas sur la même paire que les données "retour". On parle aussi de "communication bidirectionnelle simultanée".

Un commutateur peut bloquer une trame si le FCS n'est pas bon, si elle est incomplète ou selon des règles programmées.

A noter que certains switch peut opérer au niveau 3 de la couche OSI (couche réseau) s'il analyse les paquets pour faire de la QoS ou des ACL. Même si c'est assez contre-intuitif, il est possible de donner une addresse IP à certain switchs pour les gérer à distance.

Au niveau des coûts, considérer qu'il peut être moins couteux et plus efficace de prendre plusieurs commutateur qu'un seul gros. Plusieurs commutateurs permettent d'avoir de la redondance (plusieurs chemins d'un PC à un autre, passant par des switchs différents), mais il faut prendre en compte qu'il faut

La plupart des commutateurs peuvent s'empiler sur un rack (chassis), leur hauteur est indiqué en "rack unit". Il existe des commutateurs de configuration fixe, d'autres modulaires (qui viennent avec leur propre chassis qur lesquels on rajoute des options). Il existe également des "Commutateurs empilables", qui se connectent entre eux pour fonctionner comme un seul gros switch.

Pour une même taille, deux switchs peuvent avoir une densité de ports différentes (24 ports contre 48 par exemple).

Forwarding Rates/debit de transfert/Capacité de commutation : la quantité maximale de données par secondes pouvant être traitées par le switch. Un switch gigabit 24 ports devra pouvoir traiter 48 Gbits/s en mode bidirectionnel simultané. Si son débit de transfert est de 12 Gbits/s il ne pourra pas fonctionner avec tous ses ports en gigabit. C'est un point important à prendre en compte. Il existe aussi la notion de "fond de panier" pour indiquer la vitesse du bus principal Sur cette page les 2 termes sont utilisés. On peut privilégier un port par rapport à un autre (par exemple donner 1 Gbits/s sur le port d'un serveur et 100 Mbits/s pour les clients, "commutation asymétrique").

Un switch peut également envoyer du courant (Power over Ethernet, PoE, 48 V de tension) pour alimenter un téléphone, une caméra ou un point d'accès sans fil.

Bonnes infos sur STP

802.1D.

STP garantit un chemin unique entre plusieurs switch en bloquant les chemins redondants. Lorsqu'un port est bloqué par STP, rien ne passe sauf les paquets STP, les BDPU (Briged Protocol Data Unit).

Utilise l'algorithme "Spanning Tree" : un commutateur est élu comme base, comme "pont racine" (choisi avec son adresse mac, une valeur de priorité et éventuellement un ID système) puis le protocole calcule pour toutes les destination un chemin vers le pont racine. Il est recommandé de choisir soit même le pont racine en donnant une valeur de priorité basse à un switch pour éviter que ça ne soit décidé avec l'adresse mac. Les ports des autres commutateurs ayant un coût moindre vers ce pont racine sont les "ports racines" (un seul port racine par commutateur). Les ports qui ne sont pas des ports racines et qui acheminent du trafic, ou qui sont sur le pont racine, sont les "ports désignés" (un seul port désigné par lien). Enfin, les ports n'acheminant pas de trafic sont les "ports non désignés".

Au départ, tous les ports sont bloqués pendant 20 secondes pour éviter une boucle avant l'élection du pont racine, chaque commutateur s'identifie comme pont racine en envoyant toutes les deux secondes (hello time) un paquet contenant son id, l'id de pont racine et le coût vers la racine. S'il reçoit un paquet avec un pont racine inférieur, il changera le contenu de son paquet pour y mettre ce nouvel id. Au final, l'ID le plus faible devient le pont racine.

On peut forcer un commutateur à être pont racine sur les cisco avec la commande

Le coût d'un chemin est calculé d'après le nombre de ports traversés et la vitesse de chacun, STP prend le chemin le moins coûteux. Plus la vitesse du port est haute, moins il est coûteux. Le système de coût a été révisé : autrefois, un port avec une vitesse de plus de 100 Mbits/s valait 1, 100 Mbits/s valait 10, 10Mbits/s valait 100. Désormais, un port 10 GBits/s vaut 2, 1Gbits/s vaut 4, 100Mbits/s vaut 19, 10Mbit/s vaut 100. On peut configurer manuellement le coût d'une interface en mode config-if avec la commande

Un switch stocke les infos d'un paquet BDPU selon un timer "Max Age" de 20 secondes. Au bout de ces 20 secondes, sans nouveau BDPU reçu, un nouveau processus d'élection est lancé.

Les ports passent par 4 étapes :

Blocage, n'achemine rien sauf les trames BDPU. Ecoute, se prépare à acheminer, prévient autours de lui (reste 15 secondes dans cet état de "forward delay"). Apprentissage, apprend les adresses mac (reste également 15 secondes dans cet été de "forward delay"). Acheminement, où il fonctionne pleinement. La technologie PortFast de Cisco permet de ne pas passer par l'état d'apprentissage ou d'écoute (s'utilise sur les ports d'accès)

Le STP a été optimisé pour un réseau de diamètre de 7 switchs. On peut changer le diamètre avec la commande

En cas de changement de topologie, un paquet TCN (Topology Change Notification) est envoyé par le commutateur concerné et le timer "max age" tombe à 15 secondes.

Rapid spanning tree protocol (RSTP), reprend certaines idées du rapide PVST+ pour convergence plus rapide. La nouvelle norme qui remplace STP. N'utilise pas de minuteurs, convergences très rapides. Introduit la notion de "Ports d’extrémité", des ports qui ne sont pas reliés à un switch mais à un hôte. Les ports n'étant pas des ports d'extrémités sont des liasons point à point (périphérique à un autre) ou partagée (avec un hub). Les états "blocage" et "écoute" ont été fusionnés dans un état "mise à l'écart".

Per-VLAN spanning tree protocol, qui génère un arbre pour chaque VLAN, PVST+ qui prend en charge l'aggrégation 8021.Q (et non plus uniquement ISL comme son prédécesseur), rapid PVST+ avec des technologies telles que portfast pour une convergence plus rapide.

Multiple STP (MSTP), associe plusieurs réseaux virtuels à la même instance d'arbre, moins de spanning tree nécessaire.

Un routeur fait transiter les paquets d'une interface réseau vers une autre selon des règles. Les routeurs travaillent avec le protocole IP. Ils sont souvent des passerelles d'un réseau vers un autre. Ils peuvent lire et modifier les informations de couche 2 (Ethernet, ils y changent notamment les adresses MAC). Il peut lire les informations de couche 3 (ip) mais ne modifie pas les adresses, sauf s'il s'agit d'un routeur doté de fonctions avancées comme un système de pare-feu ou un NAT (un NAT peut lire/modifier les couches supérieures à 3, on parle de passerelle applicative, "application layer gateway").

Un routeur modifie toutefois dans le paquet IP le champ "TTL".

A chaque routeur traversé, le TTL (Time To Live) d'un paquet ip diminue de 1. Lorsqu'un routeur reçoit un paquet avec un TTL de 1, il le décrémente, le détruit et renvoie un paquet "Temps dépassé" (schéma), ceci afin d'éviter d'avoir un paquet qui tourne indéfiniment en rond.

Un routeur peut servir à connecter des réseaux utilisant différentes technologies. On peut par exemple ajouter une carte ADSL ou une carte fibre à un routeur, pour connecter un réseau local (les PC d'une habitation) à un réseau étendu (WAN, à son FAI).

Lorsqu'un réseau n'est atteignable que par une seule route (un seul routeur dans ce réseau), on parle de "réseau d’extrémité".

ARP (address resolution protocol) permet d'associer une ip à une adresse mac.

Une requête ARP sert à récupérer une adresse MAC selon une ip.

Un PC demande à tous les autres PC si leur IP est celle voulue. Sans réponse à sa requête, un PC enverra alors le paquet à sa passerelle.

Le résultat des requêtes ARP est stocké dans la table ARP,

Un nombre important de périphériques faisant une requête ARP (allumer un groupe de PC qui veulent trouver la MAC de leur passerelle par exemple) peut ralentir le réseau pendant un bref instant.

Empoisonnement ARP : Un pirate peut émettre continuellement des fausses réponses à une requête ARP pour que lorsqu'une machine cible fasse une requête ARP, elle reçoive la réponse du pirate. La machine victime communiquera avec le pirate en pensant que son ip est celle voulue. Une table ARP avec des adresses fixes permet d'éviter un empoisonnement.

Un routeur bloque les requêtes ARP entre 2 réseaux, sauf si il est configuré pour agir en tant que proxy ARP (un proxy ARP répond en utilisant l'adresse MAC d'une de ses propre interfaces, il se fait "passer" pour le périphérique au delà).

Pour donner une adresse à une patte sur un routeur cisco :

-"enable" (rentrer dansle routeur en tant qu'admin)

-"conf t" ("configure terminal", configurer le routeur)

-"interface f0/0" (configure la patte fast ethernet 0/0)

-"ip address 1.2.3.4 255.0.0.0".

On peut aussi définir des adresses de loopback, en utilisant "lo1", "lo2", "lo3" etc. par exemple

Un hôte ne peut pas connaitre les adresses de toutes les machines existantes. Lorsqu'il ne connait pas une adresse, il demande à sa passerelle, un routeur.

Exemple :

A[10.0.0.1] --- [10.0.0.2]B[11.0.0.1]

La machine A veut aller sur le réseau distant 11.0.0.1 qu'elle ne connait pas, elle interroge le routeur B qui est sa passerelle par défaut : le routeur connait ce réseau, car il est connecté directement dessus. Il va modifier dans la trame l'adresse mac de l'expéditeur et la remplacer par la sienne, puis va envoyer la trame vers l'autre réseau.

Plutôt que d'utiliser toujours la même machine pour atteindre un réseau inconnu, on peut aussi indiquer que pour aller à tel réseau, il faudra utiliser telle machine : c'est ce qu'on appelle une route. Dans la mémoire de B (sa "table de routage") est inscrit la route vers 12.0.0.0 : "pour aller au réseau 12.0.0.0, il faut passer par C".

[10.0.0.2]B[11.0.0.1] --- [11.0.0.2]C[12.0.0.1]

Bien penser qu'un paquet peut réussir à faire le chemin de B vers C mais ne réussira pas forcément le chemin inverse. Dans l'exemple ci-dessus, il faut ajouter une route à B mais aussi à C pour qu'un paquet puisse faire l'aller-retour.

Un périphérique ajoute automatiquement à sa table de routage les réseaux sur lesquels il est directement connecté. Les routes peuvent être ajoutés manuellement ("routage statique", pour les petits réseaux, difficile à maintenir, risques d'erreurs) ou échangées de façon automatique entre les routeurs ("routage dynamique" : protocoles RIP, IRGP, OSPF... moins sécurisé car échanges d'infos entre les routeurs, plus facile à mettre en place, utilise ressources système et réseau). Certains routeurs ont une table de routage indiquant plusieurs centaines de milliers de réseaux.

En résumé :

-Le routeur supprime l'encapsulation de la couche 2 (adresse mac).

-Il lit l'adresse de la couche 3 (ip) et regarde s'il connait une route vers le réseau.

-Il met sa propre adresse mac et envoie le paquet.

Une passerelle est donc simplement une route par défaut (on parle aussi de route vers le réseau 0.0.0.0). Il est possible de donner une route par défaut à un routeur, pour lui dire par exemple "si tu dois atteindre un réseau inconnu, passe par tel routeur" ou "si réseau inconnu, envoie via ton interface ADSL".

Il peut exister plusieurs routes pour suivre un même chemin. On privilégiera tout d'abord les routes les plus précises : pour aller à 1.2.3.4 on prendra la route 1.2.3.0 avant la route 1.2.0.0.

Si 2 routes sont identiques, on utilisera alors un chiffre, la métrique. Selon les protocoles, la métrique peut prendre en compte le nombre de routeur à traverser, la bande passante, le coût (valeur que met un administrateur pour privilégier une route), la fiabilité, la charge... La route avec la métrique la plus basse est privilégiée.

Il existe aussi une autre valeur, la distance administrative, qui compare plusieurs protocoles entre eux. Par exemple, une route statique, entrée manuellement par un administrateur, aura une distance administrative plus basse qu'une route envoyée par un routeur inconnu. Seul un réseau directement connecté possède une distance administrative de 0. La valeur de la distance administrative de toute route statique (y compris les routes connectées à une interface) est de 1. Une route avec une distance administrative de 255 ne sera jamais utilisée par le routeur (elle sera absente de la table).

Par exemple, dans cette route statique, la métrique est de 0, la distance administrative à 1.

Dans le cas où il y a deux routes strictement identiques, un routeur divise équitablement les paquets entre les 2 routes, pour ne pas en surcharger une. On parle "d'équilibrage de charge à coût égal" (il existe aussi, avec les protcoles EIGRP et IGRP, "l'équilibrage de charge à coût inégal", diviser les paquets non-équitablement entre 2 routes avec la commande

On peut aussi programmer une route, avec une métrique volontairement assez forte pour qu'elle ne soit pas utilisée en première. Elle ne sera utilisée que si la route habituelle disparait (par exemple, l'interface passe down), on parle de "Routes statiques flottantes".

Si un routeur n'a pas de route vers le réseau demandé ni de passerelle par défaut, il détruit simplement le paquet.

Pour interconnecter 2 réseaux utilisant des protocoles de routage différents( ex: RIP et IGRP), on utilise un protocole EGP (Exterior Gateway Protocol, par ex BGP), dit "protocole à vecteur de chemin". S'oppose aux Interior Gateway Protocol (RIP, IGRP, EIGRP, OSPF, IS-IS...).

Il existe 2 types de protocoles IGP :

On peut diffuser une route statique via un protocole à route dynamique avec la commande

En mode de configuration du terminal (conf t) :